Según una encuesta global realizada por Acserve, el 50% de las PYMES han sido blanco de un ataque de ransomware. Los costos son increíblemente altos: alrededor del 30% de las víctimas tuvieron que pagar más de 100.000 dólares de rescate y el 20% fueron chantajeados por una suma de entre 1 y 10 millones de dólares. Eso es aterrador.

Las empresas deberían empezar a desarrollar un plan de recuperación ante desastres de ransomware . Desplázate hacia abajo y preparémonos contra los desastres del ransomware.

En este artículo

Etapa 1: crear un equipo de recuperación ante desastres de ransomware

Saber quién está a cargo de qué podría resultar de gran ayuda en situaciones caóticas como estas.

Normalmente, un equipo de recuperación ante desastres (DR) incluye:

- Coordinador de gestión de crisis : cuando ocurre una catástrofe, tu organización debe tener un coordinador de gestión de crisis sensato para iniciar el plan y coordinar la recuperación.

- Gerente ejecutivo: un plan de recuperación ante desastres es solo letra muerta sin ejecutivos que lo aprueben en un momento crítico. Los necesitas en la mesa para su aprobación y supervisión.

- Especialista en continuidad del negocio: esta persona está a cargo de tus opciones de seguridad. Deben asegurarse de que sus operaciones diarias vuelvan a la normalidad lo antes posible.

- Representantes de evaluación y recuperación : toda la infraestructura debe estar en manos de tus expertos en seguridad y TI. Deben encargarse de la recuperación en redes, servidores, almacenamiento y bases de datos.

Cada miembro del equipo de recuperación de desastres debe tener roles claramente definidos y un plan de respuesta a incidentes para evitar el pánico y la confusión. No está demás nombrar y capacitar a los miembros del equipo de respaldo si los miembros originales no están presentes cuando ataca el ransomware.

Etapa 2: Establecer protocolos de respuesta a incidentes

Un protocolo de respuesta a incidentes es un nombre elegante para una lista de verificación de recuperación ante desastres. Quizás te preguntes: "¿Cómo sé qué debo hacer cuando no tengo experiencia con ransomware?" Por eso planificas basándote en la predicción, la probabilidad y las experiencias de otras víctimas.

Si bien la recuperación juega un papel central en esto, eso no es lo único que debes hacer:

Comprender el alcance del ataque

Primero, necesitas conocer a tu enemigo. ¿Con qué tipo de ataque de rescate estás lidiando? ¿Cuál es la superficie de ataque? ¿Ha comenzado ya a extenderse?

Informar a las autoridades adecuadas

No denunciar un delito es ilegal en muchos países. Durante la fase de planificación, debes preguntar a tus representantes sobre tus responsabilidades legales como víctima de ransomware. En muchos casos, habrá un protocolo de comunicación a las autoridades que deberás seguir.

Reunir y comunicar

Para cuando realices una investigación inicial e informes a la policía, tu equipo de recuperación ante desastres ya debería estar formado. En este punto, debes contactar e informar a las partes interesadas internas y externas, desde tu equipo legal y de relaciones públicas hasta tus clientes y el público en general.

Establecer la continuidad del negocio

En esta fase del plan de respuesta a incidentes, deberías poder apoyarte en tus sistemas de seguridad y reanudar las operaciones comerciales normales sin ningún obstáculo. Es fundamental en industrias como la salud y las finanzas, donde incluso una pequeña paralización puede tener consecuencias graves.

Ejecutar un plan de recuperación ante desastres

El plan óptimo de recuperación ante desastres debería ayudarte a lograr una recuperación en un momento dado casi nulo, lo que significa que puedes restaurar tus sistemas a un punto anterior al ataque con una pérdida de datos y un tiempo de inactividad mínimos.

Etapa 3: registrar toda la infraestructura de red

La recuperación ante un desastre es imposible si no se sabe cómo estaba todo antes del ataque. Es por eso que necesitas conservar instantáneas de tu infraestructura de red. El registro y el seguimiento son esenciales para una respuesta exitosa, pero muchas organizaciones no invierten en ellos.

Los registros son invaluables para planificar tu estrategia de recuperación, y en más de un sentido. Además de ayudarte a construir una infraestructura de red colapsada más rápidamente después del ataque, también te dicen mucho sobre tus sistemas esenciales y no esenciales, permitiéndote priorizarlos.

De esa manera, tus especialistas en recuperación ante desastres sabrán qué partes de la infraestructura recuperar primero para mantener el negocio en funcionamiento. En caso de que existan dependencias del sistema, los registros también las mostrarán. Saber todo esto marca la diferencia cuando debes actuar rápido.

Una cosa más: registrar y monitorear tu infraestructura de red puede ayudarte a identificar vulnerabilidades del sistema que de alguna manera han pasado desapercibidas.

Etapa 4: realizar copias de seguridad de datos periódicas

La copia de seguridad es un factor ENORME a considerar al crear un plan de recuperación ante desastres de ransomware. Ahora bien, existen tres tipos principales de copia de seguridad: completa, incremental y diferencial:

| ¿De qué se trata? | ¿Para quién? | |

| Copia de seguridad completa | Durante una copia de seguridad completa, todo el directorio de archivos y carpetas se copia a otra ubicación a la vez. | pequeñas empresas con cantidades poco exigentes de datos. |

| Respaldo incremental | La copia de seguridad incremental implica realizar una copia de seguridad solo de los archivos y carpetas que han cambiado desde la última copia de seguridad. | grandes organizaciones con importantes necesidades de respaldo. |

| Respaldo diferencial | De manera similar a la copia de seguridad incremental, guarda solo los archivos y carpetas que se modificaron, pero desde la última copia de seguridad COMPLETA. | Pymes con una gran cantidad de datos pero recursos insuficientes para realizar copias de seguridad completas periódicas. |

Las organizaciones que consideran diferentes opciones de respaldo tienen que tomar otra decisión: almacenamiento en la nube o respaldo local. Generalmente, obtener tu copia de seguridad y almacenamiento en la nube es una solución más segura, sencilla y económica, especialmente con los servicios administrados.

Más que un tipo o destino de copia de seguridad, la coherencia es clave para la recuperación ante desastres.

Un programa de respaldo infalible implica guardar tus datos con la mayor frecuencia posible. Para algunas organizaciones, las copias de seguridad incrementales continuas tienen más sentido que las copias de seguridad completas semanales. Eso depende en gran medida de la cantidad de datos que produzcas, tu capacidad de almacenamiento y tu sistema de respaldo.

Las soluciones de respaldo de nivel empresarial también deberían incluir cifrado. Esto coloca una capa adicional de seguridad alrededor de tus sistemas, garantizando que los delincuentes no puedan leer, vender o hacer un mal uso de tus datos, incluso si los obtienen. El cifrado y las copias de seguridad deberían ir de la mano.

Etapa 5: Adoptar tecnologías de ciberseguridad

Las tecnologías de ciberseguridad de próxima generación mantienen el ritmo de los ataques de ransomware, ayudando a las empresas que las adoptan a tiempo a desarrollar un enfoque más sistemático para la resiliencia de los datos.

Por ejemplo, las herramientas profesionales de recuperación de datos como Wondershare Recoverit te permiten restaurar rápidamente tus datos y evitar pagar el rescate cuando los atacantes irrumpen.

Soluciones como estas son una pieza vital del rompecabezas de la recuperación ante desastres porque son fáciles de usar en una crisis y tienen altas tasas de recuperación. Pueden recuperar cualquier formato de archivo desde cualquier dispositivo de almacenamiento, independientemente del sistema de archivos. Además, no necesitan un especialista en recuperación.

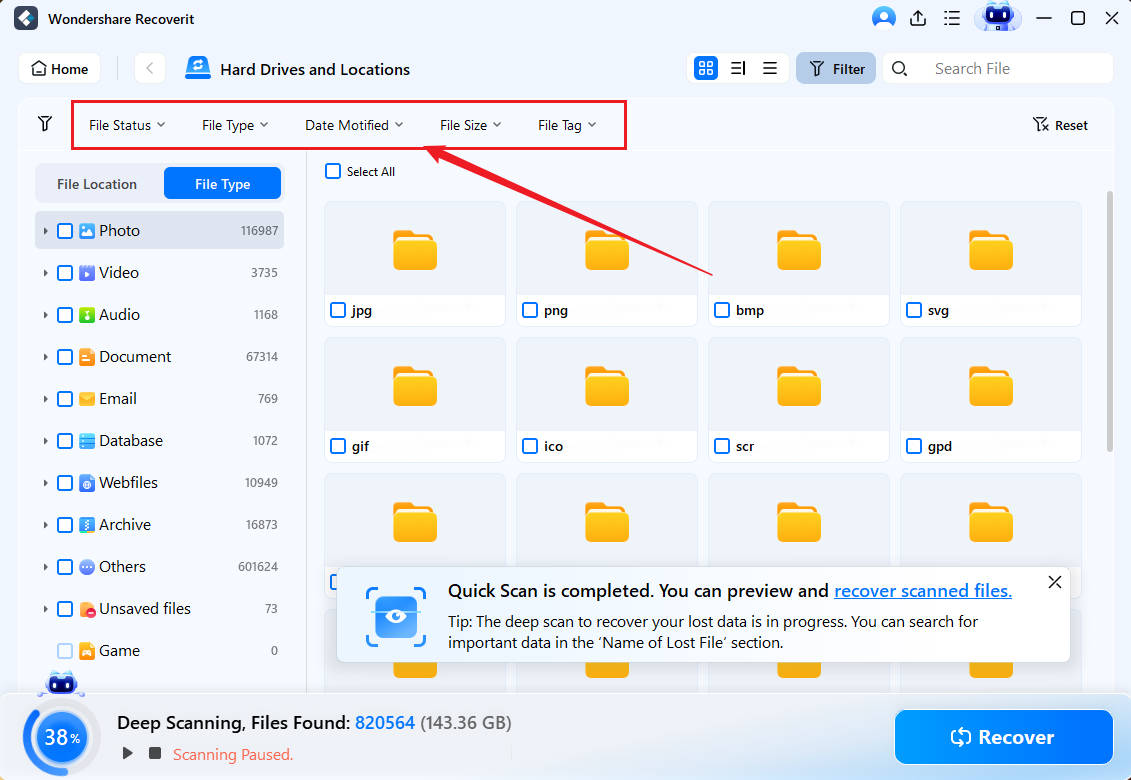

La recuperación de datos con Wondershare Recoverit es un proceso simple paso a paso:

- Primero, descargue la aplicación del sitio web oficial e instálala en la computadora donde necesitas realizar la recuperación.

- A continuación, selecciona una ubicación para iniciar la recuperación. Puedes elegir cualquier disco duro o dispositivo externo, ejecutar una recuperación del sistema bloqueado o recuperar datos de NAS o Linux.

- El escaneo comenzará automáticamente. Espera a que la aplicación finalice el escaneo o pausarlo si aparece el archivo o carpeta que has estado buscando. También puedes detener el escaneo.

- Cuando finaliza el análisis, puedes filtrar los resultados por tipo de archivo, tamaño y etiqueta o buscar un archivo o carpeta específico por palabra clave.

- Haz doble clic en un archivo para obtener una vista previa antes de la recuperación. Si decides que deseas conservarlo, haz clic en el botón Recuperar .

- Elige un destino de recuperación seguro y haz clic en Guardar para recuperar tus datos.

- Si no deseas hacer eso ahora, puedes guardar los resultados del análisis para otro momento.

Otras soluciones de ciberseguridad que ahora son imprescindibles para las empresas son:

- Detección y respuesta de endpoints (EDR): los sistemas EDR monitorean y analizan la actividad de los endpoints para detectar y responder a amenazas avanzadas, incluidos los ataques de ransomware.

- Firewall de próxima generación (NGFW): los firewalls son absolutamente esenciales para la ciberseguridad. Proporcionan protección avanzada contra amenazas al inspeccionar el tráfico y bloquear contenido malicioso.

- Información de seguridad y gestión de eventos (EM): las soluciones EM recopilan y analizan información de seguridad en toda la organización para detectar y responder a ataques de ransomware.

- Email Security Gateway: los gateways de seguridad del correo electrónico detectan y desvían amenazas basadas en correo electrónico, incluidos intentos de pesca y cargas útiles de ransomware enviadas mediante archivos adjuntos y nombres de imágenes.

Etapa 6: Probar y actualizar el plan de recuperación ante desastres de ransomware

Muchas organizaciones de todos los sectores aprenden cómo evitar y eliminar el ransomware desde el principio. ¿Cómo es posible, entonces, que los ataques aumenten constantemente?

Según algunos investigadores, esto se debe a que muchas de estas organizaciones no prueban ni mejoran sus planes de recuperación ante desastres.

Las pruebas son una medida fundamental contra el fracaso, ya que muestran dónde falla la respuesta a incidentes. Además de eso, enseña a estar preparado y te ayuda a adoptar una mentalidad vigilante.

Etapa 7: Capacitar a los empleados sobre las amenazas de ransomware

Por supuesto, la capacitación es fundamental para un plan exitoso de recuperación ante desastres de ransomware. Los empleados deben recibir capacitación continua para reconocer y evitar el ransomware e informar sus sospechas al equipo de seguridad de TI.

¿Qué necesitas enseñar a tus empleados? Hay varios hábitos que deben incorporar a sus rutinas diarias para mantenerse protegidos de las amenazas comunes de ransomware:

- Aprender a detectar y evitar intentos de phishing;

- Reconocer archivos adjuntos sospechosos en correos electrónicos;

- Usar fuentes de descarga verificadas y conocidas;

- Crear contraseñas seguras que no puedan ser pirateadas;

- Usar cifrado y VPN para transacciones confidenciales;

- No compartir excesivamente información personal en línea.

Conclusión

No se puede subestimar la importancia de tener un plan de recuperación ante desastres de ransomware. Si necesitas ayuda para establecer uno, busca y asigna a las personas adecuadas para el equipo de respuesta a incidentes. Pueden ayudarte a desarrollar y hacer cumplir protocolos para la recuperación ante desastres.

No olvides que la ciberseguridad es un proceso continuo. Debes monitorear tus sistemas en busca de vulnerabilidades y amenazas e introducir copias de seguridad periódicas. Adopta herramientas de recuperación de datos como Recoverit, comienza a capacitar a tus empleados y prueba tu plan con la mayor frecuencia posible.