Los ataques DDoS pueden interrumpir tus operaciones o negocios en un abrir un cerrar de ojos. Incluso si han estado ahí por mucho tiempo, aún son la opción favorita para muchos hackers. ¿Por qué? Los ataques DDoS siempre serán problemáticos, especialmente cuando las personas y las organizaciones no toman las medidas de protección adecuadas.

También existen muchos diferentes tipos de ataques DDoS y están evolucionando constantemente. En algunos casos, estos ataques pueden ser evidentes, pero pueden ser muy sofisticados y causar daño severo en tu página web. Debes aprender a protegerte de ellos y prevenir el daño.

Antes de aprender qué hacer si sufres un ataque DDoS, vamos a explicar qué es un ataque DDoS y cómo funciona.

En este artículo

¿Qué es un ataque DDoS?

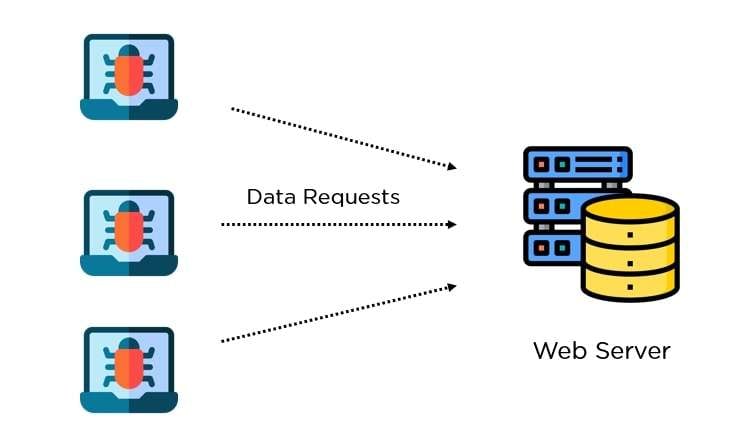

DDoS significa Denegación Distribuida de Servicio. Este ataque involucra que los atacantes intentan llenar un servidor con altos volúmenes de tráfico, deshabilitando los sitios o los accesos a los servicios.

Existen diferentes motivos para llevar a cabo los ataques DDoS y pueden proceder tanto de organizaciones como de personas. Algunas son personas insatisfechas que quieren hacer un reclamo, exhibir su descontento o "vengarse" de personas u organizaciones.

Asimismo, detrás de los ataques DDoS a gran escala suele haber una motivación económica, que busca perturbar a las empresas mientras piden dinero para detener los ataques. Los ataques DDoS están creciendo, apuntando incluso a grandes compañías, incluido el ataque a los servicios de web de Amazon en 2020.

Cómo funciona un ataque DDoS

Los ataques de denegación distribuida de servicios son una subcategoria de los ataques de denegación general de servicio. Los ataques DDoS utilizan una única conexión a Internet para bombardear una red con múltiples solicitudes falsas y tratan de aprovechar cualquier vulnerabilidad.

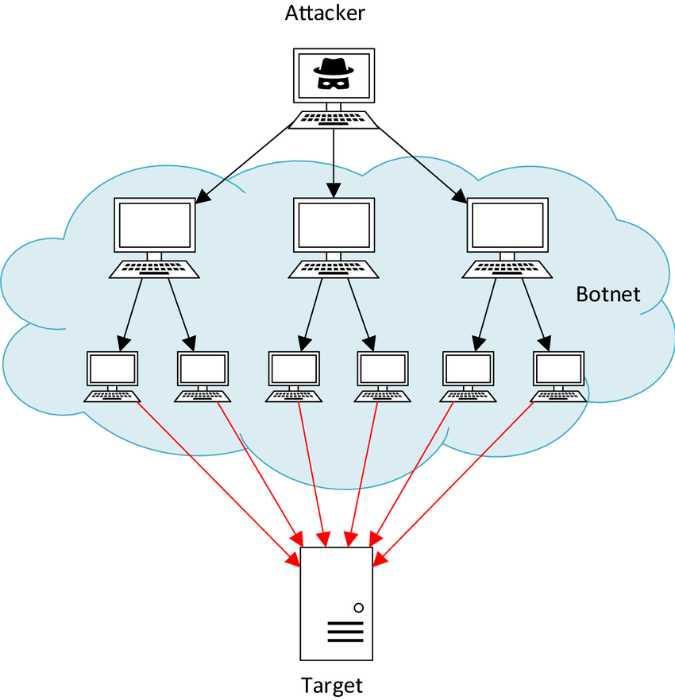

Los ataques DDoS tienen una escala de requisitos mucho mayor y pueden utilizar miles de dispositivos para lograr su objetivo. El incremento en el volumen provoca que sea más difícil ocuparse del ataque.

Cuando están listos, los atacantes ordenan a toda la botnet que ataque a un dispositivo o servidor en específico enviándole tantas solicitudes como sea posible. Un ejemplo típico es la botnet Mirai, donde los hackers aprovechan la vulnerabilidad de los dispositivos IoT para obtener acceso y utilizarlos para crear ataques DDoS.

Diferentes tipos de ataques DDoS

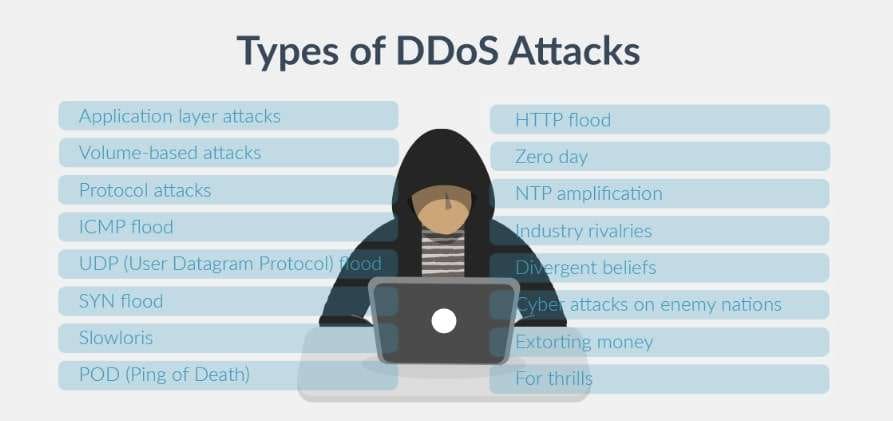

Existen varios ataques DDoS, por lo que contenerlos puede ser difícil. Incluso si son los mismos internamente, estos tienen diferentes métodos y características. Aquí están algunos de los ataques DDoS más comunes.

Agotamiento de recursos

Los atacantes frecuentemente utilizan ataques de fuerza bruta donde tratan de saturar la red agotando todos los recursos con innumerables intentos de inicio de sesión. Estos intentos usualmente tienen como objetivo los sistemas de autenticación. Por otro lado, los ataques de agotamiento de recursos también pueden enviar varios paquetes SYN o ACK para interrumpir los servicios.

Brechas en la Capa de aplicación

El ataque a la capa de aplicación más común es el bombardeo de servidores web con solicitudes HTTP o HTTPS para saturar todos los recursos. Por otro lado, algunos de estos envían solicitudes de HTTP parciales para consumir los recursos de los servidores y mantienen conexiones abiertas para causar una denegación de servicio.

Ataques de protocolo

Los hackers aveces aprovechan los servidores DNS (Sistema de Nombres de Dominios) abiertos para incrementar el tráfico dirigido a un objetivo haciendo que las solicitudes parezcan que proceden de fuentes legítimas.

También utilizan de manera similar servidores NTP (Protocolo de Tiempo de Red) abiertos para ampliar el volumen de tráfico. Algunos ataques DDoS buscan aprovechar dispositivos UPnP (Universal Plug and Play) y SSDP (Protocolo Simple de Descubrimiento de Servicios) vulnerables para incrementar el ataque a gran escala.

Ataques volumétricos

Los ataques volumétricos pueden saturar al objetivo llenándolo de paquetes UDP (Protocolo de datagrama de usuario) con IPs falsas. Otro tipo de ataque volumétrico utiliza paquetes ICMP (Protocolo de Mensajes de Control de Internet) para consumir los recursos y la banda ancha del objetivo.

Ataques híbridos

Los ataques DDoS híbridos combinan varias técnicas para aumentar el daño. Un ataque puede empezar con un asalto volumétrico y cambiar por ataques a la capa de aplicación para aprovechar diferencias múltiples y una banda ancha saturada.

Qué hacer si sufres un ataque DDoS

Un ataque DDoS es una amenaza severa que puede dificultar tus servicios en línea. Debes actuar consecuentemente para mitigar el daño y defenderte del ataque.

Identifica el ataque

El primer paso es identificar un ataque, el cual puede ser difícil porque el ataque puede venir de múltiples fuentes. Sin embargo, varios signos reveladores indican un ataque DDoS:

- Si tienes una demanda de rescate luego de que tu página web colapse, es claro que sucedió un ataque. Los atacantes suelen pedir rescates en criptomonedas como Bitcoin.

- Si tu aplicación web tiene una subida significante de tráfico de diferentes IPs de las regiones donde no tienes muchos usuarios, puede ser una señal de un ataque DDoS.

- Si notas que tu sistema está lento, tienes un tráfico de salida alto y el uso de tu CPU es constantemente alto, puede ser una señal de un ataque DDoS.

- Si tu servicio de detección DDoS te notifica sobre un ataque y muestra patrones de tráfico extraños, es una señal de un ataque DDoS.

Utiliza servicios de mitigación DDoS.

Muchos propietarios de sitios web utilizan proveedores de servicios en la nube y de Internet que ofrecen servicios de mitigación de ataques DDoS. Activa estos servicios una vez que reconozcas un ataque para filtrar un tráfico malicioso y prevenir que tu sitio se bloquee.

Pregunta a tu ISP (Proveedor de Servicio de Internet) o servicio de alojamiento que incremente temporalmente tu banda ancha para que tu página web pueda permanecer operativo y absorber altos volúmenes de tráfico sin que colapse.

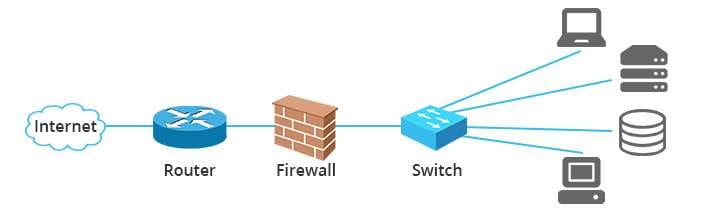

Configura los routers y cortafuegos

Cambiar tu dirección IP es fundamental en un ataque DDoS y puedes hacer eso utilizando el explorador web o la interfaz del router. Configura los ajustes de tu router y cortafuego para bloquear el tráfico malicioso que hayas identificado. Puedes configurar ambos sistemas de red para limitar las solicitudes permitidas de una única fuente de tráfico.

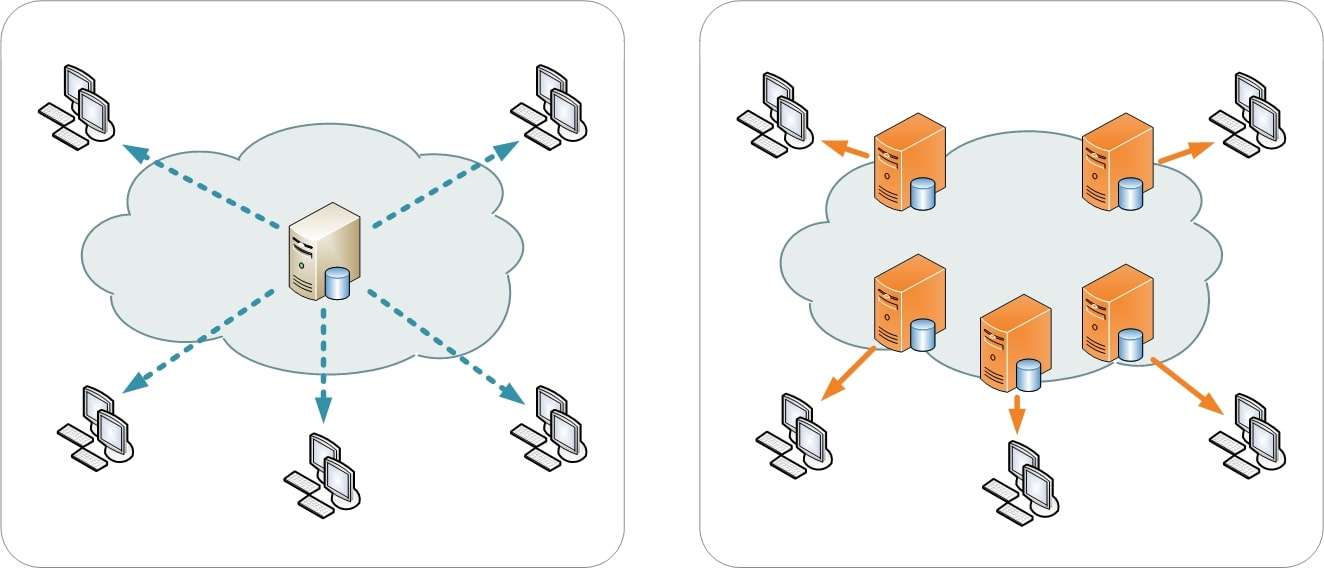

Ten una red de distribución de contenido

Considera contactar un servicio de CDN (Red de Distribución de Contenido) para distribuir tu contenido a través de varios centros y servicios de datos. Eso te permitirá aumentar el rendimiento de tu página web, absorber el tráfico, aislar los datos y asegurar que tu página web aún funciona mientras te ocupas del ataque.

Al mismo tiempo, puedes utilizar Anycast DNS para distribuir todas las solicitudes mediante múltiples servidores, permitiéndote aliviar la carga de tu servidor primario y evitar caídas del sitio web.

Monitorea y analiza continuamente tu red

Al monitorear tu red, puedes reconocer patrones y determinar de dónde se origina el ataque. Contener una fuente a la vez puede hacer una diferencia masiva a la hora de dificultar la eficacia del ataque. Analiza el tráfico para entender la naturaleza del ataque y tomar la mejor decisión para prevenirlo.

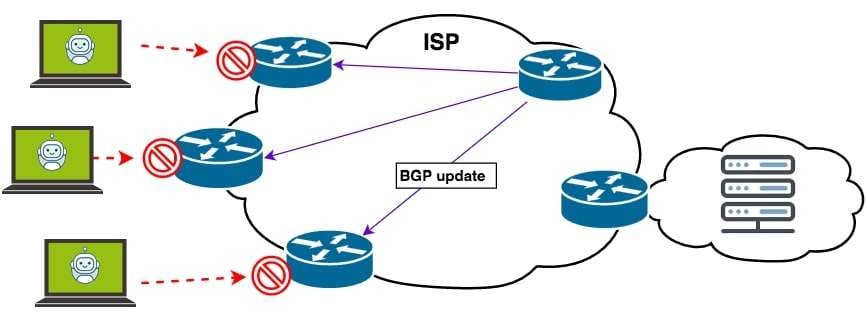

Implementa un enrutamiento de agujeros negros

Otra forma de defenderte de un ataque DDoS es utilizar un enrutamiento de agujeros negro. El administrador de la red o la ISP pueden crear un enrutamiento de agujeros negros que manda todo el tráfico a un agujero negro.

Lo que significa que todo el tráfico irá a una ruta no existente y lo botará de tu red. Sin embargo, también significa que tu tráfico legítimo se perderá.

Proceso de recuperación post ataque

Los siguientes pasos post ataque te ayudarán a recuperarte tras un ataque DDoS y a prevenir futuras invasiones en tu red.

Recupera tus datos perdidos

Muchos ataque DDoS comprometen a la red, al ransomware y el robo de datos. Por eso es importante tener un plan de recuperación de datos.

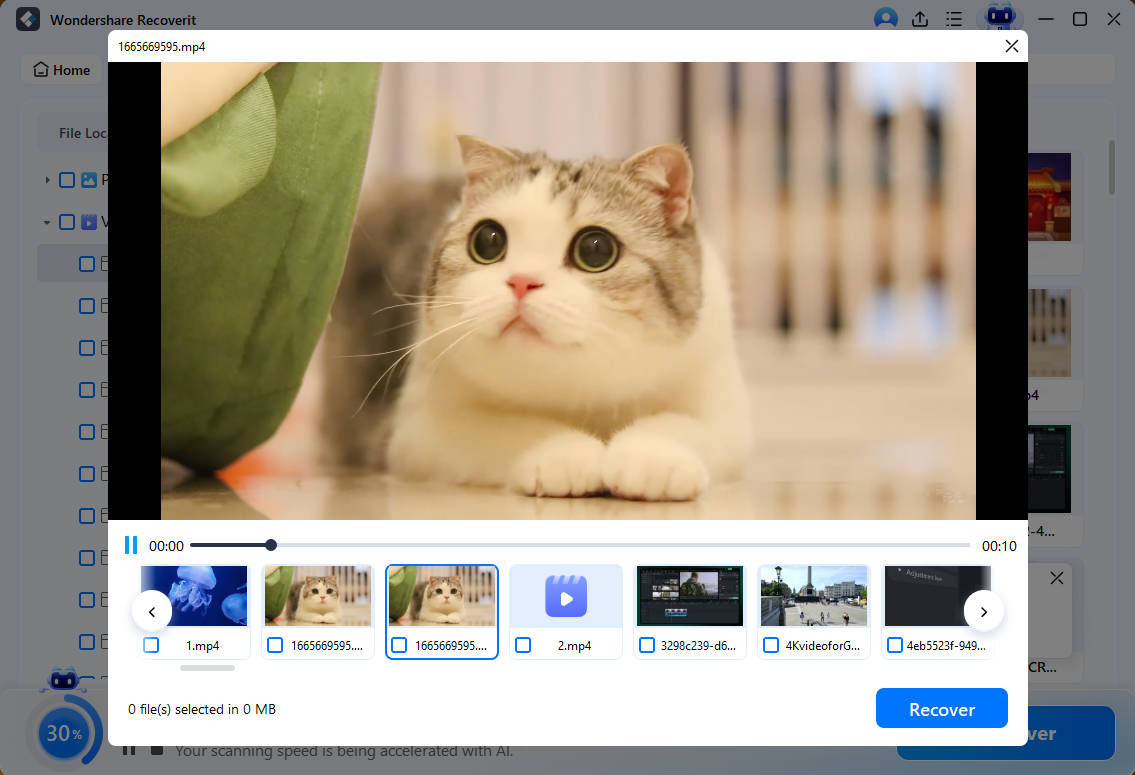

Primero, considera la posibilidad de hacer una copia de seguridad de tus datos para poder restaurarlos rápidamente. Por otro lado, generalmente es una buena idea tener una herramienta de recuperación de datos profesional como Wondershare Recoverit para recuperar datos eliminados y que estén disponibles otra vez.

Así de sencillo es utilizarlo:

- Inicia Wondershare Recoverit, haz clic en Discos duros y Ubicaciones, y selecciona dónde quieres escanear los archivos perdidos.

- Wondershare Recoverit escaneará automáticamente la ruta que selecciones y puedes seguir el progreso en la esquina inferior izquierda.

- Previsualiza los archivos para verificar si son los que están buscando. Haz clic en Recuperar si están ahí.

- Nombra el archivo y selecciona el lugar de almacenamiento. Haz clic en Guardar cuando estés listo.

Documenta y analiza el ataque

Graba todos los detalles del ataque, incluido los patrones, características, tipo y duración. Realiza un análisis exhaustivo para ver cómo se produjo el ataque y qué vulnerabilidades condujeron a él. Mira que medidas ayudaron y cuáles no. Tómate un tiempo para revisar el tráfico de datos y registros con el fin de recopilar información para futuras prevenciones.

Actualiza los sistemas y las medidas de seguridad

Revisa la configuración de tu red, el plan de respuesta de incidente y trabaja con tu proveedor de alojamiento o tu ISP para crear una mejor estrategia de seguridad. Al mismo tiempo, asegurate que todo tu software, incluidas tus aplicaciones, sistemas operativos y herramientas tengan los últimos parches de seguridad.

Conclusión

Los ataques DDoS están evolucionando y los atacantes aprovechan nuevas vulnerabilidades y utilizan diferentes técnicas. Las organizaciones e instituciones deben actualizar sus sistemas de defensa y mitigar los ataques de manera efectiva.

Si notas un ataque DDoS, lo importante es actuar rápido, ya que eso ayudará a que evites más daños. Luego de los ataques, tómate un tiempo para recuperar tus datos, analizar el ataque, eliminar la amenaza y actualizar tus sistemas de seguridad, herramientas y sistemas operativos para evitar futuros ataques.

Preguntas frecuentes

¿Qué sucede si sufres un ataque DDoS?

Cuando un servidor web sufre un ataque DDoS, suele ralentizarse considerablemente o deja de estar disponible por completo. Todos los servicios de atención al cliente y el acceso a los servidores internos quedarán cortados, lo que podría causar daños graves a cualquier organización.¿Los ataques DDoS están dirigidos a las empresas pequeñas?

Los ataques DDoS incluso están dirigidas hacia organizaciones pequeñas. Aunque los atacantes no pueden obtener mucho dinero atacándolas, la falta de medidas de seguridad sólidas las convierte en un objetivo fácil.¿Cuánto dura un ataque DDoS?

La duración del ataque puede ser diferente dependiendo del tipo y del sistema de seguridad. Puede durar desde un par de minutos hasta algunos días.