ChatGPT ayuda a dar explicaciones y generar contenidos. Sin embargo, los hackers han encontrado una forma de utilizar ChatGPT para crear malware. Los hackers de ChatGPT mejoran cada vez más su capacidad para eludir las protecciones y utilizar ChatGPT para generar programas maliciosos.

Nuestra guía te ayudará a aprender qué son ChatGPT y ChatGPT hacking. Además, explicaremos las cuatro formas en que los hackers utilizan los hacks de chatbot para crear contenido malicioso. Por último, te ayudaremos a protegerte contra los ciberataques.

En este artículo

¿Qué es ChatGPT?

ChatGPT es un chatbot que utiliza IA generativa para crear textos similares a los humanos. Se trata de un LLM (Large Language Model) que analiza el texto y produce respuestas a tus preguntas. Te deja interactuar sin problemas y hacer preguntas adicionales sin repetir todas las indicaciones.

ChatGPT puede redactar ensayos, crear arte, mantener conversaciones y dar explicaciones. Este chatbot avanzado también es útil para la codificación, ya que puede generar, explicar y revisar errores en tu código.

Además, puede ofrecer servicios de redacción, edición, traducción y resumen. También puedes utilizarlo para aportar ideas sobre determinados temas. Su forma de chat y sus respuestas de tipo humano hacen que responder a tus preguntas sea más rápido y sencillo.

Las posibilidades de ChatGPT son amplias, pero también limitadas. El principal problema es la información antigua. ChatGPT 3.5 solo puede compartir los conocimientos de sus datos de entrenamiento. Dado que OpenAI recopiló el corpus de entrenamiento en 2021, ChatGPT 3.5 no puede proporcionar información más allá de septiembre de 2021.

Sin embargo, ahora los usuarios premium de ChatGPT-4 pueden acceder a información en tiempo real. Esta función debería estar disponible en breve para otros usuarios.

ChatGPT y Hackeo

ChatGPT cuenta con salvaguardas y medidas de seguridad específicas para evitar que los hackers abusen de sus conocimientos. Sin embargo, ChatGPT puede ser excelente para el hacking ético. El hackeo ético incluye una práctica autorizada que permite a los usuarios acceder a determinados sistemas o redes y solucionar sus vulnerabilidades.

Por lo tanto, ChatGPT puede ser útil para varios hacks, tales como:

- Automatización de tareas: Si deseas automatizar tareas específicas en tu dispositivo, puedes pedir a ChatGPT que te ayude a escribir el código. Puedes especificar el idioma del script y las tareas que deseas automatizar. ChatGPT proporcionará al instante el código deseado.

- Ayudar a escribir código : Si estás intentando escribir código para un programa y tienes dificultades para hacerlo funcionar, ChatGPT puede ayudarte a encontrar errores y terminar el código por ti.

- Detección de vulnerabilidades en el código: ChatGPT puede ayudarte a encontrar vulnerabilidades al escribir código. Proporciona a ChatGPT tu código y pídele que lo explique y encuentre posibles vulnerabilidades de seguridad. Además, puedes pedirle que solucione los problemas de seguridad y que te proporcione el código completo.

- Encontrar CVE: CVE es la abreviatura de Common Vulnerabilities and Exposure (vulnerabilidades y exposiciones comunes). Puedes preguntar a ChatGPT qué CVE se refieren a determinados productos y revisar si puedes utilizar lenguajes específicos para solucionar posibles problemas.

Cómo utiliza la gente ChatGPT para hackear

ChatGPT puede ayudarte con el hacking ético y bloquear el hacking malicioso. Sin embargo, los hackers han encontrado formas de eludir los cortafuegos y las protecciones de ChatGPT, lo que ha provocado que ChatGPT ayude a realizar pirateos poco éticos.

Algunos hackers se dieron cuenta de que redactar sus preguntas de forma diferente podía hacer que ChatGPT diera respuestas sobre piratería poco ética. Por ejemplo, los hackers a veces utilizan un aviso DAN (Do Anything Now) para hacer que ChatGPT eluda sus salvaguardas.

Además, algunos hackers utilizan diálogos falsos de películas. Crean escenarios con dos personajes y explican que necesitan ayuda para escribir diálogos para una película.

Los hackers abusan del poder de ChatGPT para piratear de muchas formas más creativas. Explicaremos las cuatro formas más comunes en que los hackers utilizan ChatGPT para piratear.

Conocer las vulnerabilidades

Los hackers suelen aprovecharse de las vulnerabilidades de los sitios web para obtener accesos no autorizados y lanzar brechas de seguridad. ChatGPT puede ayudar incluso a hackers inexpertos a encontrar y conocer vulnerabilidades específicas de un sitio web o programa. Además de esos agujeros de seguridad, ChatGPT puede explicar y nombrar las herramientas que los hackers pueden utilizar para explotarlos.

Sin embargo, es fundamental saber cómo formular una pregunta. Si ChatGPT sospecha que un usuario pregunta algo con fines malintencionados, le informará de que va en contra de sus directrices y no le dará una respuesta. Desgraciadamente, los hackers se han vuelto astutos a la hora de pedir información específica.

Escribir malware

Otra forma en que los hackers utilizan ChatGPT es para escribir software malicioso. A pesar de todas sus salvaguardas, ChatGPT puede crear malware. Un grupo de investigadores de CheckPoint se topó con numerosas bandas de ciberdelincuentes que utilizan ChatGPT para desarrollar malware con el que robar dinero y datos de varias personas.

Una organización de ciberdelincuentes incluso lanzó un ataque informático contra un hospital infantil. Esto demuestra que ChatGPT puede producir malware funcional y dar a los hackers vía libre a cualquier sitio web o software, si se le da el aviso adecuado.

Redacción de correos electrónicos de phishing

Los correos electrónicos de phishing parecen legítimos y manipulan a los destinatarios para que hagan clic en un nombre de imagen que instala malware en sus dispositivos. Los remitentes suelen hacerse pasar por instituciones legítimas o personas de buena reputación para invocar la confianza de sus víctimas. Sin embargo, crear correos electrónicos personalizados para una larga lista de direcciones de correo electrónico puede llevar días.

Así, los hackers utilizan ChatGPT para crear mensajes de correo electrónico personalizados para muchas personas, al tiempo que utilizan un estilo de escritura que uno espera en los mensajes de correo electrónico comerciales. Eso agrega legitimidad a los correos electrónicos de phishing, lo que hace que tengan más éxito a la hora de infectar las computadoras de las víctimas.

Mucha gente conoce los correos electrónicos de phishing y desconfía de ellos. Algunos signos reveladores son los errores ortográficos y gramaticales. Desafortunadamente, ChatGPT no comete tales errores. Así, con la ayuda de este chatbot avanzado, los hackers pueden enviar correos electrónicos de phishing que son más difíciles de detectar.

Creación de escenarios de ingeniería social

Los ataques de ingeniería social implican manipulación y engaño para hacer que las víctimas revelen información confidencial. Pueden ser correos electrónicos o llamadas telefónicas. Los hackers se hacen pasar por personas concretas, como compañeros de trabajo, ejecutivos de empresas, empleados de bancos, agentes de atención telefónica, etc.

Sin embargo, utilizan ChatGPT para hacer su acto más legítimo y prepararse mejor para el ciberataque. Para ello, piden a ChatGPT que les proporcione un diálogo para un escenario concreto (por ejemplo, si un usuario llama al servicio de asistencia telefónica para restablecer la contraseña de una cuenta).

ChatGPT proporciona entonces al atacante un diálogo completo de cómo se desarrollaría la interacción, lo que le permite aprender y prepararse mejor.

Cómo protegerse contra los ciberataques

Los ciberataques son cada vez más frecuentes y difíciles de detectar. ¿Qué puedes hacer para protegerte?

Puedes protegerte contra los ciberataques de varias maneras. Aunque nunca se está 100% a salvo de los hackers, se puede dificultar su trabajo.

Haz una copia de seguridad de tus datos

Un atacante potencial puede borrar tus valiosos datos si infecta tu dispositivo con malware o a través de un correo electrónico de phishing. Se trata de un escenario habitual cuando se es víctima de un ciberataque. Por eso, tener una copia de seguridad de tus datos puede ser un salvavidas.

Hacer una copia de seguridad de tus datos en un disco duro externo es la mejor manera de protegerlos del malware. Por lo tanto, incluso si el ransomware te bloquea el dispositivo y cifra tus datos, no experimentarás pérdida de datos, ya que todos tus archivos tendrán copias en una ubicación segura.

Utiliza una herramienta de recuperación de datos

No te preocupes si no haces una copia de seguridad de tus datos y los pierdes debido a un ataque de malware. Puedes utilizar una herramienta de recuperación de datos confiable para restaurar los datos perdidos.

Cuando tú o un malware eliminan archivos, estos siguen existiendo en tu computadora; solo que no están disponibles. Sin embargo, los nuevos datos los sobrescriben a menos que los recuperes con una herramienta de recuperación de calidad.

Por lo tanto, puedes utilizar Wondershare Recoverit para restaurar archivos perdidos y hacerlos accesibles de nuevo en solo unos clics.

- Gestiona más de 500 situaciones de pérdida de datos, como la pérdida de datos debida a ataques de malware.

- Su sencilla interfaz permite recuperar datos en solo unos clics.

Sigue estos pasos para recuperar archivos perdidos con Wondershare Recoverit y ten preparado un disco duro externo:

- Instala y ejecuta Wondershare Recoverit en tu computadora.

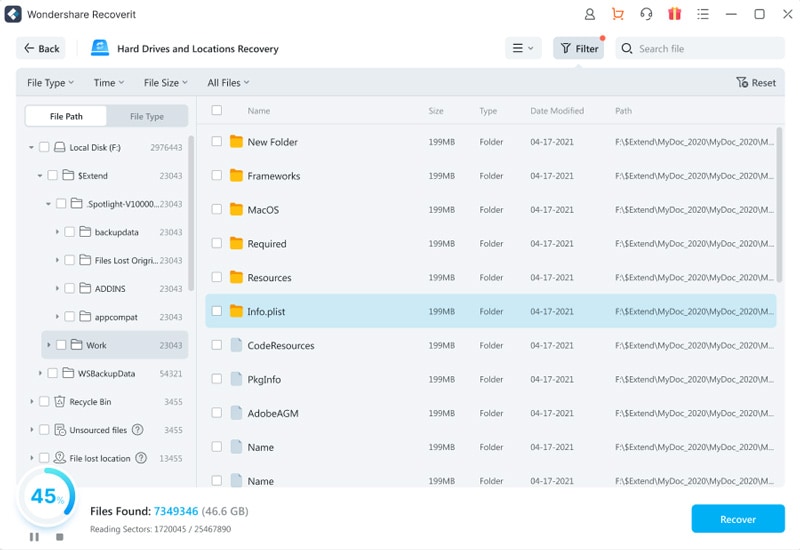

- Ve a Discos duros y ubicaciones. Haz clic en Inicio y selecciona el almacenamiento con tus archivos perdidos.

- El software escaneará automáticamente la unidad. Puedes monitorear, pausar o detener el proceso en la parte inferior de la pantalla.

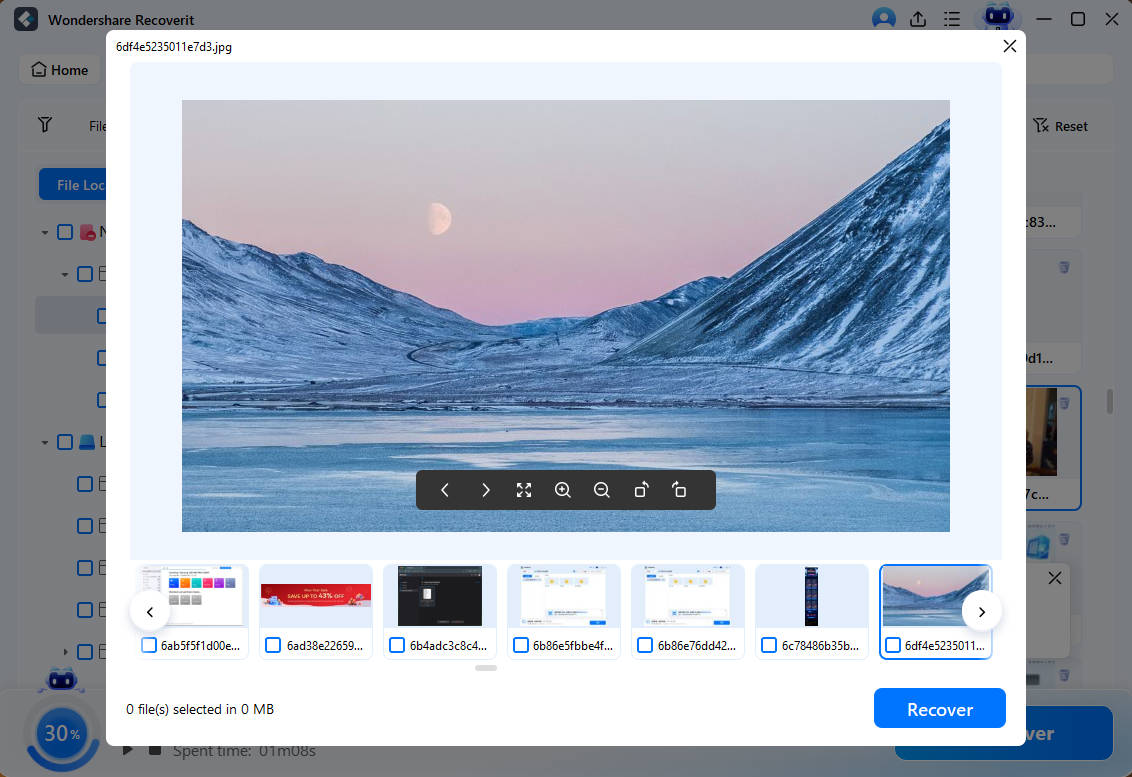

- Una vez finalizada la exploración, previsualiza los archivos que Wondershare Recoverit ha encontrado. Selecciónalos, haz clic en Recuperar y guárdalos en una unidad externa para protegerlos de posibles programas maliciosos.

Utiliza un firewall

Un firewall es un sistema de seguridad de red que actúa como primera línea de defensa contra el malware. Monitorea el tráfico entrante y saliente en tu dispositivo. Al configurar un firewall, se establecen reglas de seguridad específicas. Tu firewall actúa entonces como una barrera de acuerdo con esas directrices de seguridad predeterminadas.

Un firewall es valioso para identificar y bloquear las ciberamenazas y restringir el tráfico no seguro. El bloqueo del tráfico malicioso te protege de los ataques de malware. Por lo tanto, instala un firewall para protegerte y proteger tus datos de los ciberataques.

Edúcate y educa al personal

Adelantarse a los ciberdelincuentes es fundamental. Por lo tanto, infórmate sobre posibles amenazas, estafas y vulnerabilidades. Obtén más información sobre los ataques de ingeniería social (incluido el phishing) y el malware para seguir su desarrollo.

Además, forma a tu personal para que reconozca los correos electrónicos de phishing y las llamadas telefónicas de ingeniería social para evitar intentos de pirateo. Aunque los hackers utilizan ChatGPT para perfeccionar sus tácticas de ingeniería social, la autenticación de dos o más factores para los clientes y las medidas de seguridad adicionales pueden ser tus mejores líneas de defensa.

Conclusión

Los hackers han encontrado una forma de abusar de ChatGPT para piratear. Aunque ChatGPT puede ayudar con el hacking ético, como la automatización de tareas, la escritura de código, la detección de vulnerabilidades de código y la búsqueda de CVE, también puede ayudar a los actores de amenazas con el hacking malicioso.

Los hackers utilizan ChatGPT para escribir malware y correos electrónicos de phishing, conocer vulnerabilidades y lanzar ataques de ingeniería social. Para protegerte de los ciberataques, haz copias de seguridad de tus datos, utiliza Wondershare Recoverit, implanta un firewall e infórmate sobre las ciberamenazas.

Preguntas frecuentas

-

Si los hackers no pudieran utilizar ChatGPT, ¿seguirían siendo capaces de piratear?

La respuesta es "Sí". Los ciberataques no son una novedad. Muchos hackers expertos no necesitan ayuda de ChatGPT. Sin embargo, el acceso sin trabas a este chatbot y a su vasta base de datos permite a miles de hackers aficionados realizar ataques más complicados, aumentando la ciberdelincuencia. -

¿Pueden los hackers saltarse siempre las medidas de seguridad de ChatGPT?

No, no pueden. OpenAI actualiza constantemente su modelo ChatGPT y sus salvaguardas. Eso significa que algunos métodos de pirateo pueden funcionar hoy pero no dar frutos mañana. Sin embargo, a medida que ChatGPT avanza, los hackers se adaptan y superan nuevas pautas de seguridad. -

He sido víctima de un ataque de malware y mis datos han desaparecido. ¿Qué puedo hacer?

No hay por qué preocuparse. Si has hecho una copia de seguridad de tus datos, puedes utilizarla para restaurar los archivos eliminados. Si no, puedes utilizar una herramienta de recuperación de datos como Wondershare Recoverit. Recuperará los datos perdidos y eliminados en unos segundos.