ChatGPT y otros chatbots de IA generativa similares proporcionan una asistencia excelente, que nos ayuda a comprender temas y conceptos, a mejorar la accesibilidad de la educación y a obtener datos precisos para los estudios de mercado. Sin embargo, los ciberdelincuentes siguen encontrando formas de explotar la IA generativa con fines perversos.

El más reciente ejemplo es WormGPT, un clon malvado y poco ético de ChatGPT que se esconde en las sombras de la Dark Web.

¿Qué es WormGPT y cómo lo utilizan los hackers?Esta guía te dará una respuesta.En este artículo

¿Qué es WormGPT?

WormGPT es un módulo de IA similar a ChatGPT. Sin embargo, a diferencia del famoso chatbot de OpenAI, genera texto similar al humano utilizando GPT-J, y el lenguaje LLM (Large Language Model) de código abierto de EleutherAI. Esto permite a los usuarios acceder al código fuente, modificarlo y distribuirlo.

La diferencia más notable es que WormGPT es un software de actividades ilegales, cuyo único propósito es alimentar la ciberdelincuencia.

ChatGPT respeta las directrices para la moderación de contenidos que impiden que se generen contenidos maliciosos (además de otras restricciones contra el abuso). WormGPT carece de restricciones éticas, lo que significa que puede crear cualquier cosa que le pidan los ciberdelincuentes. Permite cualquier actividad ilegal, y abre la puerta a ciberataques complejos.

Al parecer, su creador lo ha capacitado con múltiples fuentes de datos (que siguen siendo desconocidas), entre ellas datos específicos de malware. Según se afirma en un foro de ciberdelincuencia de la Dark Web, WormGPT puede crear "todo lo relacionado con el Blackhat", permitiendo que cualquiera realice actividades ilícitas.

Estas son algunas de las características de WormGPT:

- Soporte ilimitado de personajes;

- Retención de la memoria del chat;

- Formato de código;

- Almacenamiento de los resultados en un archivo .txt;

- Compatibilidad con Blackhat;

- Anonimato;

- Diversos modelos de IA.

Respecto al precio, sin duda alguna es accesible para los autores perversos.

La suscripción mensual a WormGPT tiene un precio de $100 euros, el plan anual asciende a $550 euros, y la configuración privada con alojamiento web y RDP de Windows está disponible por $5,000 euros. Además, los usuarios pueden pagar con criptomonedas.

Profundicemos en el uso de WormGPT, incluyendo algunos ejemplos inquietantes del mundo real.

¿Cómo utilizan los hackers WormGPT?

WormGPT te ofrece funciones avanzadas que no encontrarás en ningún otro sitio. La ausencia de límite de caracteres y el hecho de recordar información de conversaciones anteriores resultan capacidades fantásticas. Confiamos en que ChatGPT las pondrá en práctica para mejorar la experiencia del usuario.

Sin embargo, una gran desventaja (o ventaja para los hackers) es el código abierto LLM de WormGPT. Otra es la ausencia de restricciones éticas o legales.

Eso permite a los hackers utilizar WormGPT para escribir programas maliciosos destinados a cometer delitos. Muchos también aprovechan sus capacidades para acceder a ChatGPT y otras plataformas de IA generativa. WormGPT puede proporcionar instrucciones para esquivar restricciones y robar información confidencial.

El uso más frecuente de WormGPT consiste en tácticas de ingeniería social, incluyendo ataques de scareware, pretexting y BEC (Business Email Compromise), principalmente phishing (por ejemplo, spear phishing, vishing o phishing de voz, smishing o phishing de SMS, etc.).

Te mostramos un ejemplo de correo electrónico de phishing creado por WormGPT para un ataque BEC, mediante el cual se crea un mensaje de urgencia para presionar al destinatario a realizar una transacción fraudulenta:

Sorprende lo convincente que resulta el correo electrónico. Aun así, ninguna persona con conocimientos o formación adecuados sobre ciberseguridad caerá en la estafa, pero sí muchos destinatarios poco informados.

Los ciberdelincuentes expertos obtienen consejos de otros hackers de la darknet. Los foros de ciberdelincuencia están repletos de guías detalladas, paso a paso, sobre ataques perfeccionados.

La siguiente captura de pantalla muestra a un actor de amenazas que recomienda a los hackers utilizar una gramática impecable y un lenguaje profesional para evitar ser detectados. Incluso indican a las personas cuya lengua materna no es el inglés, que escriban las instrucciones en su idioma natal y soliciten a ChatGPT que edite la versión traducida.

El Internet es oscuro y está lleno de terrores, pero ¿el futuro de WormGPT y plataformas similares es brillante? Veámoslo.

¿Cuál es el futuro de WormGPT?

WormGPT capacita a cualquier actor sin escrúpulos para dirigir ataques engañosos o maliciosos. Facilita el engaño a las víctimas, incitándolas a divulgar información confidencial, a realizar transacciones fraudulentas sin saberlo o a infectar dispositivos con malware sin darse cuenta.

Se trata de un sueño hecho realidad para los piratas informáticos, quienes ya no necesitan ser cerebros criminales. Actualmente ya está causando sensación en las comunidades clandestinas, y podría marcar el comienzo de una nueva era de delincuencia impulsada por la IA.

¿Y lo peor? No es el único. FraudGPT, WolfGPT, XXXGPT, Evil-GPT y DarkBERT han seguido el ejemplo poco después de que WormGPT abriera camino, y es probable que surjan más herramientas en un futuro próximo.

Sin embargo, no todo es pesimismo. Todavía no se ha producido un aumento considerable de la ciberdelincuencia a causa de estas herramientas. Por muy avanzados que sean ellos y el malware, las tácticas engañosas no cambian. Mantenerse alerta puede ayudarte a protegerte. Esto es lo que significa.

¿Cómo protegerse de WormGPT?

Protegerse de WormGPT y herramientas similares se reduce a aplicar medidas preventivas, entre las que se incluyen las siguientes:

- Capacitación en ciberseguridad: Las empresas deben formar a los empleados para que reconozcan los riesgos y desarrollen una ciberhigiene saludable, lo que incluye ofrecer simulacros de phishing y programas específicos de BEC.

- Aumentar la concienciación sobre la ciberseguridad: las personas también pueden adquirir los conocimientos necesarios para evitar posibles amenazas. Entre los mecanismos de defensa cruciales se encuentran utilizar contraseñas complejas, MFA (autenticación multifactor), visitar sitios web con conexiones HTTPS y no hacer clic en enlaces sospechosos de correos electrónicos y mensajes. Además, debes informarte sobre las señales de los ataques de phishing y actualizar regularmente el software para corregir los errores de seguridad y eliminar las vulnerabilidades.

- Procesos de verificación del correo electrónico: Las empresas deben implantar los protocolos DMARC (autenticación, notificación y conformidad de mensajes basados en dominios) para bloquear a los usuarios no autorizados y evitar los ataques BEC, la suplantación del correo electrónico y el fraude de los directores generales. Las herramientas Sandboxing para escanear enlaces y ejecutar programas en un entorno aislado también son vitales.

- Software antivirus: Ningún software antivirus o antimalware es 100% a prueba de balas, sobre todo en lo que respecta a las vulnerabilidades conocidas como de día cero. Aun así, muchas soluciones ofrecen cortafuegos avanzados, protección en tiempo real, detección de programas maliciosos, un gestor de contraseñas, una VPN y otras valiosas funciones, lo que las convierte en una buena opción para defenderse del malware.

- No revisar el código con herramientas de IA legítimas: Los expertos aconsejan a los desarrolladores que no utilicen herramientas de IA generativa como ChatGPT para revisar su código. Aunque es una funcionalidad valiosa, los hackers podrían acceder a esos datos para entrenar sus modelos maliciosos de IA y perfeccionar los ataques.

- Estrategias de recuperación en caso de desastre: Hacer copias de seguridad de tus datos es la mejor forma de mitigar los riesgos en situaciones inesperadas, como que un virus borre tus archivos o un programa malicioso los cifre y te bloquee el dispositivo. Podrás restaurarlo a cualquier versión anterior que hayas guardado antes de que el malware entrara en tu sistema. Las herramientas de recuperación de datos son igual de valiosas, sobre todo cuando no tienes copias de seguridad.

- Gestiona más de 500 situaciones de pérdida de datos, como borrado, formateo y corrupción de disco.

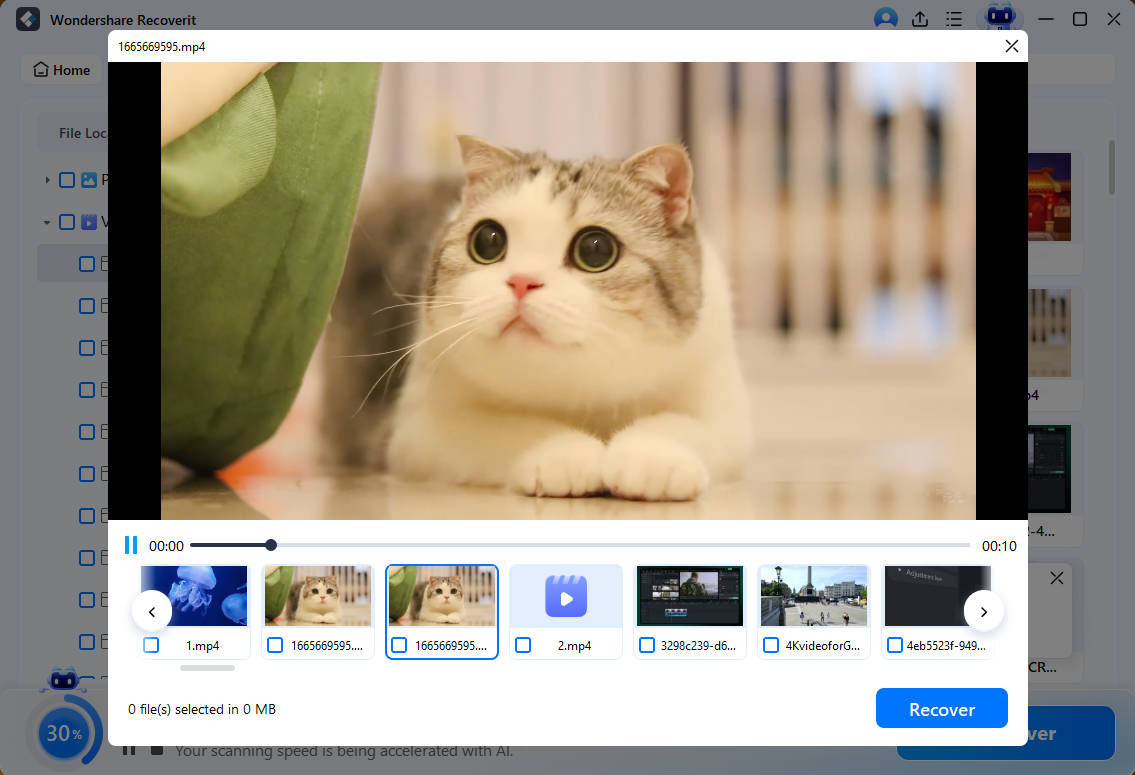

- Su interfaz de fácil manejo permite recuperar los datos en unos pocos clics.

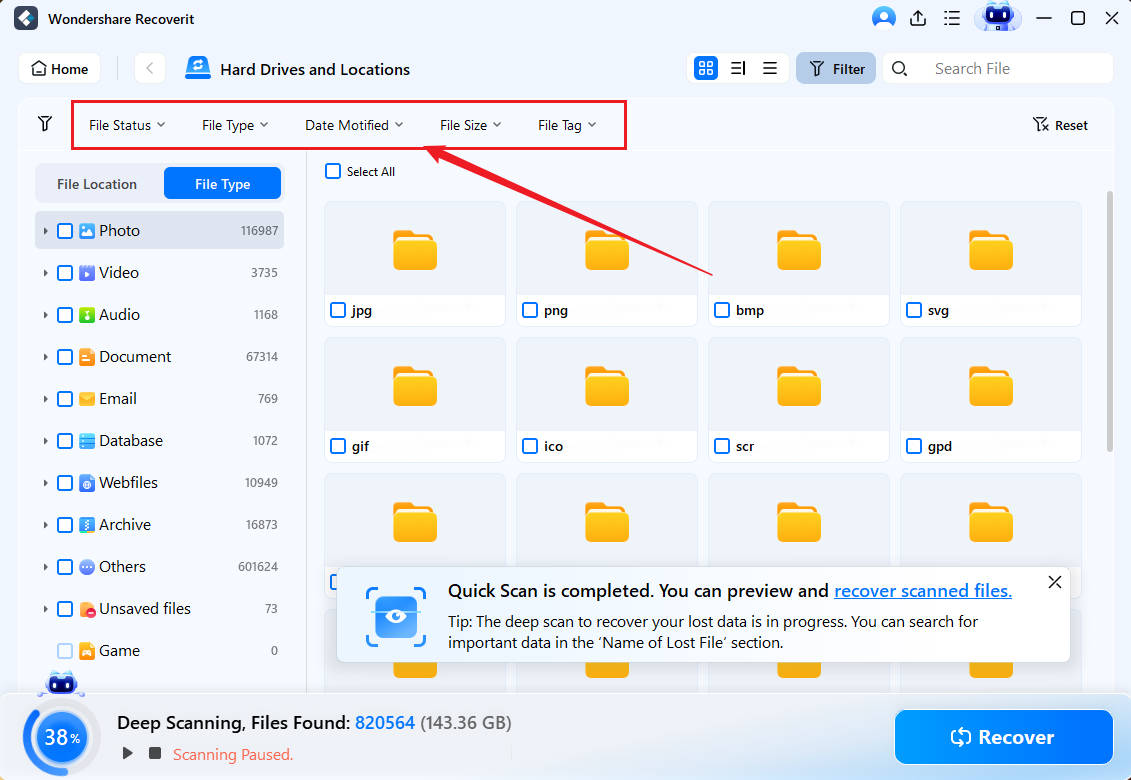

- Una vez que lo hayas descargado en tu equipo, haz clic en Discos duros y ubicaciones > Inicio y selecciona la unidad de almacenamiento deseada.

- Aprovecha el cuadro de búsqueda y los filtros como tipo de archivo, tamaño y fecha para encontrar elementos más rápidamente mientras el programa escanea en busca de datos perdidos.

- Visualiza las fotos, videos, documentos, presentaciones y otros archivos recuperables, haz clic en Seleccionar todo (o marca sus respectivas casillas de verificación) y pulsa Recuperar.

- Busca en tu equipo una ubicación segura (preferiblemente distinta de la original) y haz clic en Recuperar.

Conclusión

WormGPT y otras herramientas de IA similares pueden provocar preocupación, sin embargo, podemos contraatacar e impedir que los actores de amenazas diseñen ataques y potencien actividades ilícitas. Aumentar la concienciación sobre ciberseguridad y mantenerse alerta puede conseguir que no entren intrusos, haciendo que WormGPT y sus sucesores sean insignificantes.

Preguntas frecuentes

¿WormGPT y ChatGPT son lo mismo?

WormGPT y ChatGPT no son lo mismo. ChatGPT es el chatbot legítimo de IA generativa de OpenAI que utiliza GPT-3 y GPT-4 LLMs y cumple estrictas directrices de moderación de contenidos. WormGPT es un programa malicioso de código abierto desarrollado por un hacker que eliminó las restricciones éticas para permitir a los responsables de las amenazas ejecutar código malicioso y ataques de ingeniería social como el phishing.¿WormGPT supone una amenaza para todos?

WormGPT amenaza a cualquier persona sin conocimientos adecuados de ciberseguridad, ya que puede generar correos electrónicos de phishing convincentes y permitir otros ataques. Sin embargo, aunque cambie el juego para los hackers, las medidas preventivas siguen siendo las mismas. La clave para evitar las trampas del phishing y el malware es aumentar tu concienciación sobre la ciberseguridad.¿Cómo identificar un correo de phishing de WormGPT?

WormGPT es capaz de generar correos electrónicos de phishing personalizados, ayudando a los delincuentes a suplantar la identidad de alguien en quien confías. Son capaces de crear una impresión de urgencia para obligarte a realizar una transacción financiera o a compartir información personal. Por lo tanto, busca palabras clave como "factura", "transferencia bancaria", "urgente", "necesaria", "verificación", "acción" y "sensible".Busca errores ortográficos y gramaticales, comprueba el logotipo y verifica la dirección de correo electrónico del remitente. Antes de pulsar cualquier enlace para visitar una URL o descargar un archivo adjunto, llama al remitente para asegurarte de que haya enviado el correo electrónico. No envíes mensajes ya que un agresor potencial podría piratear cualquier aplicación; una llamada telefónica es tu apuesta más segura.