Aunque conocer sobre los virus informáticos destructivos es un tema que muchos aficionados de la informática encuentran interesante, solo unos cuantos han escuchado del virus informático CIH. Su nombre no suele aparecer en las listas principales, pero esta amenaza destructora ha infectado millones de computadoras en su momento.

Veremos más a detalle la historia, la operación y la destrucción del virus CIH. Veremos cómo este programa destructivo existió a finales de la década de 1990, te mostraremos cómo actúa y que necesitas hacer para eliminarlo, así como un resumen de lo que aprendimos sobre esta amenaza.

En este artículo

¿Qué es un virus CIH?

El virus CIH es un programa informático que sobreescribe información importante en computadoras infectadas, muchas veces incluso llegando a destruir la BIOS del sistema. En su momento, se propagó a más de 60 millones de computadoras de todo el mundo, causando daños masivos en los datos y en el comercio.

Esta amenaza destructiva apareció en 1998 y su sobrenombre famoso, el virus Chernobyl, está muy relacionado con sus fechas de activación y creación. Es decir, cuando este virus infectaba las computadoras por primera vez, permanecía inactivo en los sistemas infectados durante exactamente un año.

Luego, un año después, se activa causando destrucción en la computadora, sobreescribiendo archivos y entrando en chips BIOS sin protección. Sin embargo, la primera fecha de activación fue el 26 de abril de 1999, casualmente coincidiendo con la fecha de la fusión del reactor nuclear de Chernóbil en 1986.

Chen Ing-hau creó el virus informático CIH, un prodigio en informática de Taiwán y alumno de Tatung University en ese momento. Después de su detención, Chen mencionó que creó el virus como un desafío, el cual demostraría a las empresas antivirus arrogantes que sus defensas eran deficientes.

Después de la propagación del virus en su universidad, Chen se dio cuenta de su error, por lo que pidió perdón a la universidad por el caos que causó. Luego, comenzó a coescribir un programa antivirus con otro alumno, Weng Shi-hao, eso detendría la propagación del virus CIH y lo eliminaría de las computadoras infectadas.

Cómo actúa el virus informático CIH

Ahora que conocemos más sobre la historia y el creador del virus informático CIH, podemos ver más a detalle sobre cómo actúa esta amenaza infecciosa. Continúa leyendo para conocer más sobre el plan de ataque del virus informático CIH y la devastadora marca que dejó en las computadoras infectadas, ya que vamos a entrar en materia.

Después de infectar una computadora, el virus CIH, como mencionamos, permanece inactivo en el sistema infectado durante un año. Desde sus comienzos en 1998, el caótico código se había encontrado en miles de computadoras antes de activarlo el 26 de abril de 1999, la cual ahora sabemos que fue su primera fecha de activación.

Después de su activación, el virus CIH causaría daños al propagarse por todos los archivos ejecutables. Cada clic para abrir un archivo .EXE propagaría aún más el virus CIH, dejando su nido en el espacio libre de otro programa dentro del código, por esta razón surge otro de sus apodos – Spacefiller (llenador de espacios). Este componente permitía que el virus informático CIH se quede oculto por más tiempo que otros programas destructivos de la época.

Después, el virus activaría su componente caótico, dañando los archivos y propagándose aún más. De este modo, dejaba sin uso las apps y otros archivos de la computadora sean inútiles y, luego, se trasladaba a la unidad de arranque del ordenador llenándolo con ceros y unos para que no puedas usar tu sistema operativo.

Además, cualquier chip flash de la BIOS que no estuviera protegido con un jumper también se infectaba, lo que a menudo dejaba inoperativa toda la computadora.

Cómo desactivar el virus CIH

Lidiar con el virus CIH a finales de la década 1990 era una pesadilla. Los usuarios de computadoras no tenían idea a lo que se enfrentaban, perdiendo rápidamente sus archivos importantes y quedándose con un sistema operativo que no arranca o con una computadora completamente inservible que ni siquiera vuelve a prenderse.

Aunque el virus CIH solo infectaba las computadoras con Windows 95 y Windows 98, varias versiones de este programa informático destructivo también surgieron después. Estas versiones, al igual que otros virus, también existen para Windows 10 y 11. Por lo que es imperativo tener un arsenal completo de formas prácticas para eliminar esta amenaza:

- Identifica el virus – Conocer qué virus infecta tu computadora es lo primero, el paso primordial para tratar la infección de forma eficaz. Necesitarás usar una aplicación específica de análisis de antivirus que pueda supervisar tu sistema y reconocer el virus al compararlo con aplicaciones conocidas en su base de datos.

- Desconecta la computadora infectada – Como el virus CIH puede propagarse por archivos .EXE y .SCR, eliminar los dispositivos periféricos como USB y unidades de almacenamiento externas, así como desconectar la computadora de la red es un paso importante para reducir la propagación de esta infección amenazante.

- Restaura la BIOS – La mayoría de veces, el virus se propagaba al chip flash BIOS de la computadora infectada, incrustándose allí y haciendo que la computadora quede inoperable. Si esto ocurre, la única forma de restaurar la funcionalidad de tu computadora es restaurar los contenidos del chip BIOS.

- Recupera el acceso a Windows e instala apps de seguridad – Después de restaurar la BIOS de la computadora, podrás usar discos y USB de recuperación de Windows para restaurar el sector de arranque del sistema operativo y cargar tu instalación de Windows. En este punto, puedes instalar un software antivirus y herramientas para eliminar malware.

- Elimina el virus infeccioso – Cuando tengas herramientas antivirus confiables y dedicadas, podrás eliminar la aplicación infecciosa y restaurar el orden del sistema operativo de tu Windows. Es muy recomendable usar varias herramientas antivirus durante este paso.

- Desinstala herramientas maliciosas – Aunque es poco probable, el virus CIH puede haberse infiltrado en otras aplicaciones de tu computadora o haber instalado más programas maliciosos en tu computadora. Estos también se deben eliminar por completo y un software antivirus puede ser de mucha ayuda durante este paso.

- Revisa todo el sistema – Cuando elimines el virus CIH y las apps dañadas, deberás ejecutar apps de análisis de antivirus nuevamente para confirmar que tu computadora está libre de los virus destructivos y de cualquiera de sus componentes maliciosos que puedan causar caos en tus datos.

Lo que aprendimos gracias al virus CIH

La razón del por qué el virus CIH no aparece en varias listas de los virus informáticos más peligrosos es porque solo estuvo activo a finales de 1990 y su creador ayudó a darle solución. Sin embargo, el virus CIH y sus sucesores también representan una lección valiosa sobre la ciberseguridad, los virus y el malware .

Aumento de la concienciación sobre ciberseguridad

Antes del virus CIH, no se sabía mucho sobre la amenaza constante que merodeaba en el mundo en línea. La dichosa ignorancia estaba en su apogeo y los aficionados de la informática buscaban felices por la web sin preocuparse por nada. Sin embargo, el surgimiento y la propagación del virus informático CIH cambió bruscamente el mundo en línea.

Tanto los buscadores web independientes y empresas de billones de dólares comenzaron a tomar más en serio la ciberseguridad. Los usuarios eran ahora más conscientes y precavidos sobre las páginas web que visitaban, los archivos que descargaban y los nombres de imágenes que hacían clic. También se produjo un aumento masivo en las ventas de software antivirus y herramientas para eliminar malware. Todos descargaron estas apps para proteger sus datos importantes.

Las empresas también comenzaron a invertir considerablemente en equipos de ciberseguridad y programas de investigación y desarrollo para la protección contra el malware. Los puestos de investigación en seguridad se dispararon y se introdujeron nuevas políticas de empresa en las que estos investigadores podían informar sobre brechas de seguridad en las defensas de la empresa.

Revelación responsable

Aunque el término Revelación responsable pueda sonar similar, esta es prácticamente una política que ayuda a las empresas a lidiar con vulnerabilidades o errores en sus sistemas. Es decir, cuando un investigador de seguridad encuentra una brecha en tu aplicación, están legalmente obligados a informarlo poniéndose en contacto con tu empresa.

Sin embargo, si el equipo de seguridad de una empresa no te responde o ignora el error, el investigador de seguridad podría dirigirse al público y publicar la vulnerabilidad que ha descubierto. Esta política se conoce como Revelación completa y supone una carga innecesaria para el equipo de seguridad de la empresa, que probablemente correrá de un lado para otro intentando parchear la vulnerabilidad de la app en un ataque de pánico.

Para evitar esto, varias empresas implementan una política de Revelación responsable, donde los investigadores independientes pueden contactar rápidamente al equipo de seguridad de la empresa e informar eficazmente de los incumplimientos sin causar pánico ni notificarlas al público. De esta forma, la empresa puede iniciar tranquilamente el proceso de parche sin preocuparse mucho sobre la prensa negativa o los posibles hackeos.

Importancia de mantener los datos seguros

Los virus informáticos y los malware son una amenaza constante en el mundo en línea, causando mucho caos. Además, también suponen un riesgo sustancial a la integridad y seguridad de tus datos importantes.

Por suerte, existen herramientas profesionales de recuperación de datos y hacen maravillas en este tipo de situaciones. Wondershare Recoverit es esa aplicación y te permitirá recuperar tus archivos preciados en caso de una infección malware, incluso si no tienes un respaldo.

El análisis detallado y el algoritmo de recuperación de Wondershare Recoverit hace que encontrar archivos perdidos en ataques de malware sea pan comido. En cuestión de minutos, la app encontrará y recuperará fotos, música, documentos y videos que aprecias, ya que admite más de 1000 tipos de archivo y 2000 dispositivos de almacenamiento.

Esto es lo que debes hacer:

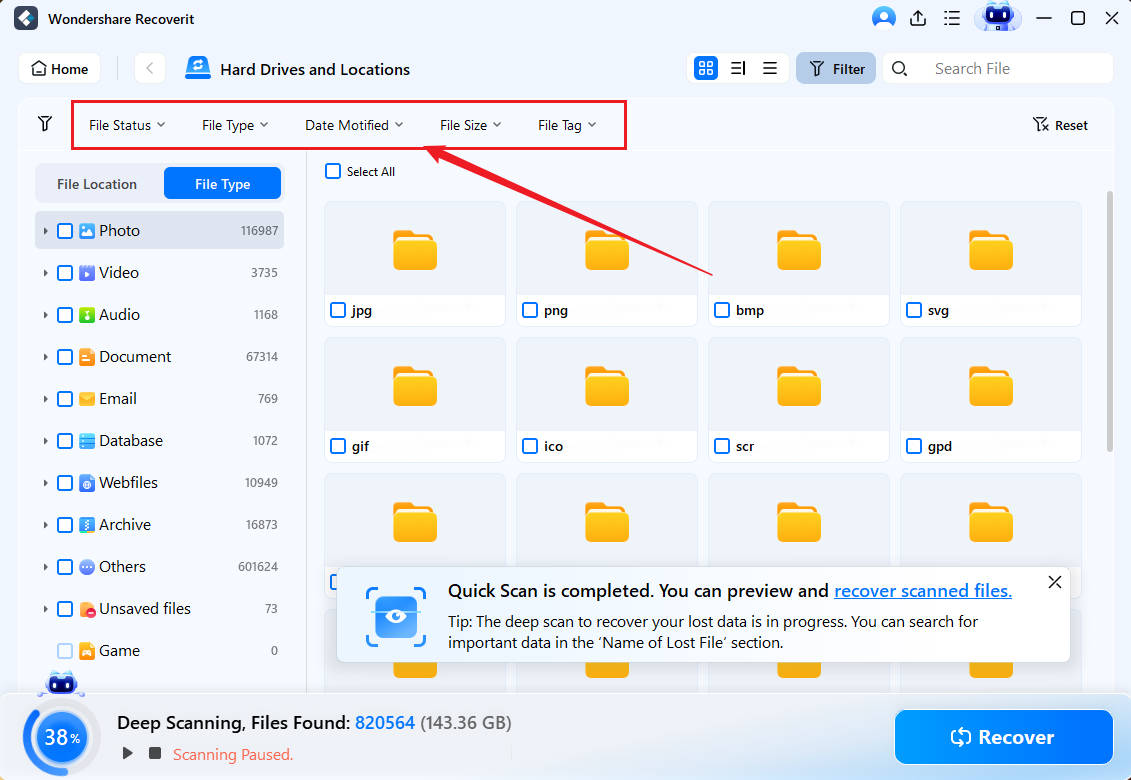

- Abre la app y haz clic en Discos duro y ubicaciones.

- Selecciona el disco duro infectado. (En la mayoría de casos, puede ser el disco del sistema operativo, pero puede que necesites ejecutar Wondershare Recoverit en otros discos duro si la infección se ha propagado).

- La app comenzará inmediatamente a escanear la unidad seleccionada para buscar archivos perdidos.

- Agregar filtros de tamaño y tipos de archivo puede ayudar a agilizar el análisis, mientras que agregar palabras clave pueden ayudar a buscar archivos específicos.

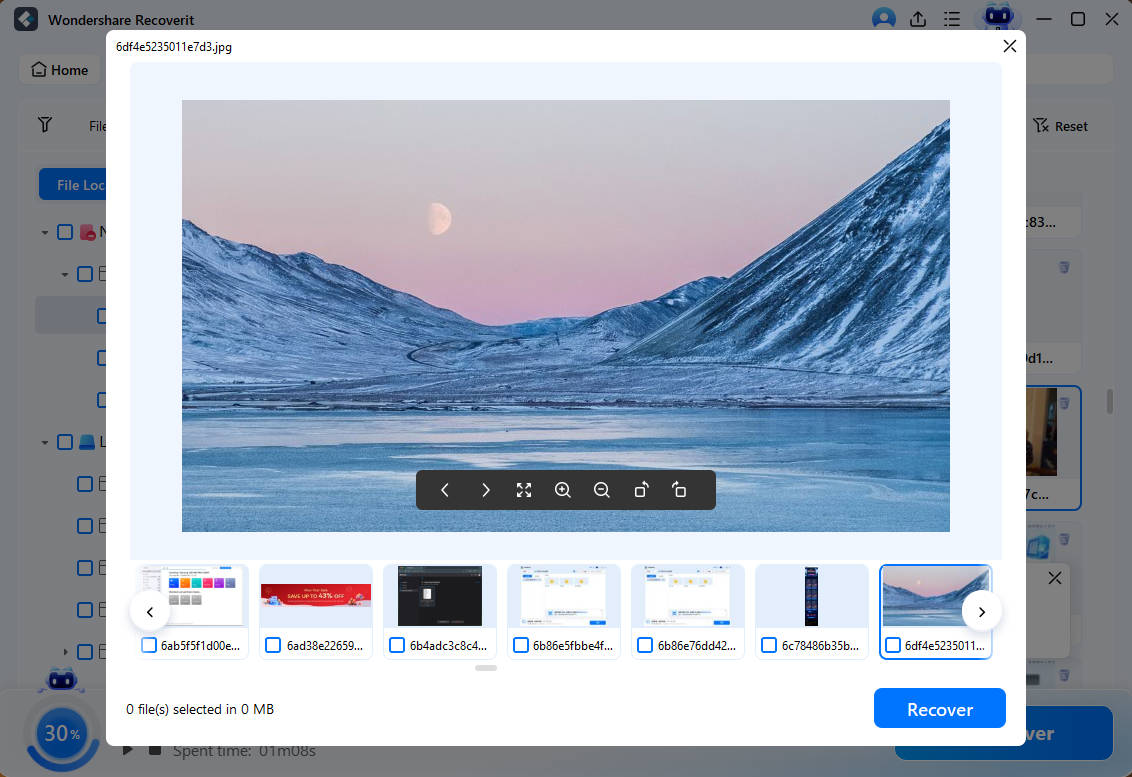

- La función de previsualización te permite verificar los archivos encontrados antes de recuperarlos.

- Si estás satisfecho con los datos encontrados, puedes pausar o detener el análisis y recuperar los archivos que la app ha encontrado haciendo clic en el botón Recuperar.

Conclusión

El virus informático CIH que causó caos a los finales de los 90, causando billones de dólares en daños y pérdidas masivas de datos. Su aspecto marcó un punto de inflexión en la concienciación de la ciberseguridad, lo cual aumentó después de que los usuarios y las empresas vieran las consecuencias catastróficas de esta herramienta destructiva. Las empresas introdujeron políticas de Revelación responsable donde los investigadores independientes de seguridad pudieran informar sus descubrimientos.

Desde ese día, la amenaza constante en línea se ha mantenido activa y ha provocado el auge de herramientas de recuperación de datos, como Wondershare Recoverit, lo cual puede recuperar tus datos importantes en caso de una infección de virus.

Preguntas frecuentes

-

¿Cómo puedo darme cuenta de los síntomas de una infección por virus informáticos?

Aunque varios virus informáticos actúan diferente, sus primeros síntomas son similares en muchas infecciones malware. Por ejemplo, las tareas maliciosas pueden aparecer en el administrador de tareas de tu computadora.

Reconocer las tareas en segundo plano que deben y no deben estar en tu computadora es importante para identificar los primeros signos de una infección informática. Muchos virus informáticos también llenan tus unidades de almacenamiento con basura y puede que notes que tu HDD o SSD se está llenando a un ritmo alarmante.

-

¿Puedo eliminar el virus de la BIOS de una computadora?

Varias apps de malware pueden esconderse en el software más básico de tu PC – BIOS, haciendo que los virus firmware sean incluso más peligrosos y difíciles de eliminar. El software antivirus a menudo ni siquiera los encuentra, ya que muchos solo revisan el sistema operativo.

Para eliminarlos, necesitas eliminar los discos duro de tu computadora y usar una herramienta de flasheo de la BIOS de la página web del fabricante de la placa base, el cual puedes ponerlo en un CD o un USB y flashear la BIOS a la versión estable más reciente.

-

¿Qué otros virus informáticos y malware debo tener en cuenta?

Aunque hemos mencionado unos cuantos ejemplos de programas informáticos peligrosos que pueden replicar y provocar caos en un sistema infectado, existen aún más de estos acechando en los rincones en línea. Por ejemplo, virus como Code Red, Sobig y Storm Worm, así como ransomware como Locky, CryptoLocker y WannaCry, son todos dignos de mención.

Independientemente de la infección que experimentes, el proceso de eliminación de virus sigue siendo similar al que hemos incluido anteriormente.