El Hackeo de IA tiene un potencial real para sacudir los cimientos de la ciberseguridad y dejarla impotente ante los ataques de malware, robo de datos y fraude. Por ello, todas las empresas y particulares deben tomar medidas para proteger sus activos digitales de la piratería informática.

¿Qué es exactamente y cómo funciona? ¿Hay alguna forma de protegerse contra las ciberamenazas impulsadas por la IA? Veamos.

En este artículo

-

- 📍No te pierdas ni una actualización

- 📍Usa contraseñas aleatorias

- 📍Tener un antivirus fiable

- Cuidado con el phishing

- 📍Practicar la seguridad de los datos

- 📍Aprende sobre IA y ML

- 📌Formar a tus empleados

- 📌Normalizar las auditorías de seguridad

- 📌Emplea a un experto en seguridad

- 📌Únete a la defensa colaborativa

¿Qué es el pirateo informático?

El pirateo de IA es el despliegue de herramientas maliciosas basadas en IA con fines ciberdelictivos. Eso incluye el arsenal habitual -fraude, usurpación de identidad y robo de datos-, pero no se queda ahí. Sin embargo, como ocurre con todo lo relacionado con la inteligencia artificial, el pirateo de IA también implica nuevas posibilidades.

Por ejemplo, al estar abierta a fallos y ser vulnerable a los errores humanos, la ingeniería rápida y la piratería informática, la IA es especialmente peligrosa en el entorno empresarial, donde los ciberdelincuentes pueden utilizarla para introducirse en las infraestructuras críticas de las empresas y permanecer allí durante largos periodos, causando daños.

Tipos de pirateo de IA

Ya existen innumerables aplicaciones de la IA en la piratería informática. Algunas de las prácticas de pirateo de IA más populares (y peligrosas) son:

📝Generación de códigos

Como probablemente sepas, ChatGPT domina el código y, por desgracia, puede crear malware y otros tipos de código malicioso. También puede hacerlo rápidamente, con la precisión y sofisticación de un codificador superdotado. Peor aún, puede convertir en código algunas de sus propias capacidades de adaptación.

La IA cuenta con vectores avanzados que permiten el autoparcheo, lo que podría cambiar por completo las reglas del juego para los ciberdelincuentes. ¿Por qué? Aplicado al código malicioso, el autoparcheado puede ayudar a que el malware sea indetectable e imposible de rastrear. La IA podría enseñarle a actualizar su propio código en tiempo real.

🤖Envenenamiento de datos

Los atacantes pueden volver la IA en su contra mediante el envenenamiento de datos, que puede administrarse de dos maneras. Una es insertar información falsa en el algoritmo de entrenamiento y hacer que la IA difunda información incorrecta, engañosa y peligrosa o que vea código malicioso como software bueno.

Pero los delincuentes con acceso a conjuntos de entrenamiento de IA son una mala noticia en más de un sentido. La segunda forma en que pueden utilizar el envenenamiento de datos para realizar ataques es para detectar y explotar vulnerabilidades. Los algoritmos de entrenamiento pueden manipularse para generar un punto de entrada para ataques de IA adversarios.

🔨Cracking de contraseñas

El descifrado de contraseñas se asocia tradicionalmente con los ataques de fuerza bruta, en los que los piratas informáticos utilizan el método de ensayo y error para adivinar la combinación correcta de letras y símbolos de una contraseña. Pero ahora, la IA puede adivinar cadenas aleatorias a una velocidad increíble, sobre todo después de proporcionarle la información correcta.

👓Generación Deepfake

Todo el mundo sabe lo fácil que es copiar la imagen de alguien utilizando IA, pero no pensamos lo suficiente en esto en términos de fraude y desinformación.

Por ejemplo, los ciberdelincuentes pueden utilizar la IA para engañar a su banco y conseguir que regale su información y su dinero. Los deepfakes también pueden difundir información errónea y crear confusión sobre asuntos y acontecimientos críticos, como atentados terroristas, pandemias, amenazas de bomba, etc.

🎯Ingeniería social

En estrecha relación con el robo y la generación de identidades están los ataques de ingeniería social, como el phishing. La IA puede escribirte un correo persuasivo "de parte de tu jefe" pidiéndote que le envíes tus credenciales de acceso. Podría resultar prácticamente imposible distinguir los mensajes falsos de los auténticos.

De hecho, un ataque de phishing mejorado con IA ha arrojado una tasa de éxito superior al 60% en un experimento reciente por Prompt Engineering Institute. En el experimento, la IA es capaz de utilizar los datos de los objetivos para crear perfiles demográficos y psicográficos y generar personas sintéticas con personalidades afines.

👀Descubrimiento de vulnerabilidades

A menudo, los nuevos programas informáticos se desarrollan y distribuyen con vulnerabilidades incorporadas. La IA podría programarse fácilmente para buscar y detectar automáticamente estos puntos débiles.

Herramientas de pirateo de IA

- XXXGPT

- Wolf GPT

- FraudGPT

- WormGPT

Por si todo esto no fuera ya lo suficientemente peligroso, ChatGPT ya no es la única amenaza potencial para su ciberseguridad. Los piratas informáticos están utilizando los principios de IA y LLM para desarrollar sus propias herramientas de IA, fáciles de usar y diseñadas específicamente para actividades maliciosas.

Los ejemplos más recientes de las llamadas herramientas de IA de sombrero negro son XXXGPT y Wolf GPT.

XXXGPT y Wolf GPT son los padrastros malvados de ChatGPT. Hechas por hackers y pensadas para el hacking, estas herramientas permiten a cualquiera generar y utilizar malware con total confidencialidad. Sus usuarios ni siquiera necesitan amplios conocimientos técnicos o experiencia en piratería informática.

En concreto, XXXGPT equipa a los piratas informáticos con malware para cajeros automáticos y puntos de venta, botnets, crypters, cryptostealers, infostealers, keyloggers y RAT (troyanos de acceso remoto). Esta herramienta de pirateo de IA ayuda en robos, rescates, robos de datos, robos de identidad y fraudes. Además, te proporciona herramientas para ocultar tu malware y tu identidad.

Wolf GPT es similar. Además de un malware criptográfico prácticamente imposible de detectar y rechazar, esta herramienta proporciona un anonimato total a los hackers. También se utiliza ampliamente para orquestar y ejecutar phishing y otros tipos de ataques de ingeniería social.

Antes de XXXGPT y Wolf GPT, hubo otros, que todavía se utilizan activamente para ciberataques. Algunas de las herramientas de hacking de IA más notorias, además de estas dos, son FraudGPT y WormGPT, ambas utilizadas principalmente para generar contenido engañoso utilizado en ataques de phishing.

Cómo defenderse del pirateo informático

¿Hay algo que pueda hacer para protegerse de la piratería informática? Los expertos en ciberseguridad han compartido varias recomendaciones que tienen sentido. Esto es lo que tienes que hacer:

📍No te pierdas ni una actualización

Nadie está más estresado por las amenazas de la IA que los desarrolladores de software. La mayoría de estos equipos trabajan a doble turno para mantener sus sistemas críticos a salvo de cualquier daño. Lo único que tienes que hacer es ejecutar las actualizaciones cuando estén disponibles. Estos parches de seguridad son esenciales para su seguridad.

📍Usa contraseñas aleatorias

La contraseña infranqueable tiene 12 caracteres e incluye una combinación de letras mayúsculas y minúsculas, números y símbolos. También es una cadena aleatoria que no se puede adivinar basándose en su información personal, estilo de vida, aficiones, gustos o actividad en las redes sociales.

📍Tener un antivirus fiable

Las principales herramientas antivirus ya se están actualizando con mecanismos para anticipar y bloquear los ataques de IA, especialmente el malware. Si no tiene software antivirus o ha estado pensando en adquirir otro, ahora es un buen momento para investigar y elegir el mejor.

Cuidado con el phishing

Los mensajes de phishing suelen estar mal escritos e incluyen muchos errores gramaticales y ortográficos, pero la IA domina todos los idiomas y discursos humanos. La mejor forma de detectar el phishing de IA es buscar llamadas a la acción urgentes, archivos adjuntos o nombres de imágenes que requieran su atención.

📍Practicar la seguridad de los datos

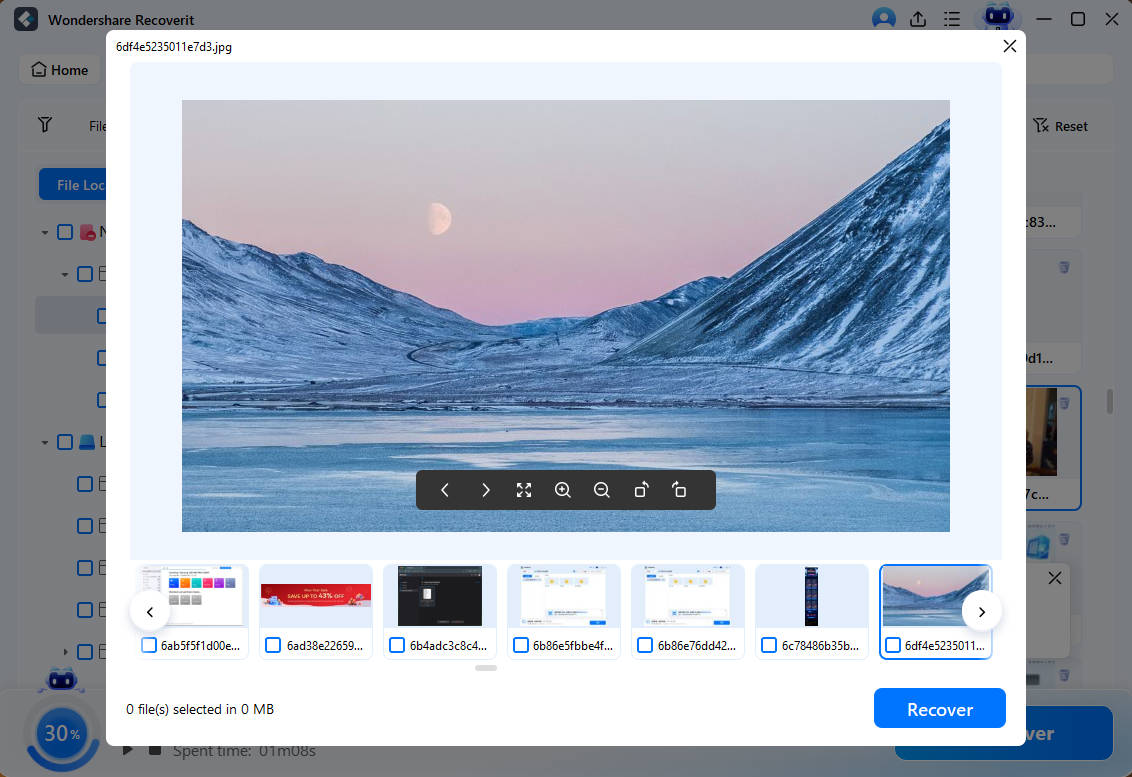

Aprenda a cuidar mejor sus datos: siempre que pueda, evite compartir su información personal, archivos confidenciales y contraseñas en Internet. Emplea herramientas de cifrado como BitLocker y haz copias de seguridad de tus datos con regularidad. Si no tienes el hábito de mantener copias de seguridad de los datos, Utiliza herramientas como Wondershare Recoverit para revertir las situaciones de pérdida de datos provocadas por el pirateo de la IA.

Recoverit puede rescatar documentos perdidos, imágenes, videos, audio, correos electrónicos y otros tipos de archivos, desde prácticamente cualquier dispositivo y en cualquier escenario de pérdida de datos, incluidos ataques de virus/malware. Es una solución eficaz y versátil, además de muy fácil de usar:

- Descarga Wondershare Recoverit desde la web oficial e instálalo en tu ordenador.

- Después de lanzar Recoverit, selecciona una ubicación en la que desee iniciar el proceso de recuperación.

- Al seleccionar una ubicación deseada en su ordenador, se iniciará un escaneo completo de esa unidad.

- Mientras se realiza el escaneado, puedes ver cómo se desentierran tus archivos perdidos en la pantalla.

- Puedes pulsar Pausa o Stop en cualquier momento y haz clic en Vista previa para comprobar los archivos recuperables.

- Selecciona los archivos que deseas conservar y haz clic en Recuperar para guardarlos en tu ordenador.

- Para finalizar la recuperación de datos, elije un destino seguro para los archivos recuperados y haz clic en Guardar.

📍Aprende sobre IA y ML

Conoce a tu enemigo. Suscríbete a blogs populares sobre IA y ML y manténte al día de las amenazas recientes. Algunos de los mejores recursos de aprendizaje sobre este tema son OpenAI, Machine Learning Mastery, Distill, The Berkeley Artificial Intelligence Research, MIT News y There's an AI For That.

📌Formar a tus empleados

Tanto si diriges una pequeña empresa como una gran organización, debes enseñar a tus empleados a evitar cometer errores que puedan hacer vulnerable toda tu red. Se aplica especialmente al reconocimiento de ataques de phishing e ingeniería social y al manejo de datos sensibles.

📌Normalizar las auditorías de seguridad

Las organizaciones inteligentes ya han actualizado sus políticas de seguridad para incluir nuevas directrices sobre cómo utilizar las herramientas impulsadas por IA y qué hacer en respuesta a los ataques impulsados por IA. Además, también debes realizar auditorías de seguridad periódicas que te ayudarán a revelar posibles puntos débiles.

📌Emplea a un experto en seguridad

Un fallo de seguridad puede costarte mucho dinero y tiempo. Muchas víctimas de ciberataques acaban perdiendo su reputación y también a sus clientes. El precio de todo eso es mucho mayor que el de contratar a un experto en ciberseguridad, que es lo que muchas empresas inteligentes están haciendo ahora mismo.

📌Únete a la defensa colaborativa

Los responsables de las empresas y los equipos informáticos se están uniendo a instituciones académicas, organismos gubernamentales y expertos en IA en una red de defensa colaborativa en la que comparten conocimientos prácticos, experiencias reales y prácticas probadas que ayudan a mantener a raya los ataques de IA. Encuentre un socio de tu sector.

Conclusión

La piratería informática es una amenaza real que no debe darse por sentada, pero hay esperanza. Los ataques maliciosos, por muy automatizados, eficaces o sofisticados que sean, pueden predecirse y detenerse con la combinación adecuada de precaución, prevención, evaluación de vulnerabilidades y defensa activa.

Para que esto funcione, necesitamos nuestro buen juicio y las mejores herramientas de ciberseguridad. La defensa colaborativa también está dando resultados ejemplares. La IA aún tiene que desempeñar su papel más importante en la ciberseguridad, donde puede ayudarnos a analizar comportamientos, identificar anomalías y predecir ciberataques a tiempo.

PREGUNTAS FRECUENTES

-

¿Cuál es la diferencia entre el pirateo informático y el pirateo ético?

Se habla de piratería informática cuando alguien utiliza la inteligencia artificial para obtener acceso no autorizado a redes, sistemas informáticos o dispositivos. Los piratas informáticos de sombrero negro utilizan herramientas de IA para llevar a cabo ciberataques, propagar malware y robar datos confidenciales para su propio beneficio. Cuando hablamos de piratería informática, normalmente se trata de una actividad ilegal. El hacking ético, por su parte, utiliza las mismas técnicas y herramientas con un propósito diferente: encontrar vulnerabilidades del sistema antes de que sean exploradas por hackers de sombrero negro. -

¿Están seguros tus datos con la IA?

¿Están seguros tus datos con la IA? Depende. Las plataformas y herramientas de IA se entrenan con enormes conjuntos de datos que incluyen información publicada en línea a lo largo de los años. Estos datos se obtienen de motores de búsqueda y páginas de redes sociales, así como de foros y formularios en línea. Su seguridad depende de muchos factores, como la forma en que los desarrolladores la utilizan, dónde se almacena y quién más puede acceder a ella.