Mientras disfrutamos de horas de entretenimiento en línea, podemos enfrentarnos a amenazas que afectan a millones de dispositivos. Estos programas maliciosos y virus pueden inutilizar nuestras computadoras, sustraer valiosos datos, robar información confidencial y causar daños de valor incalculable. Y lo peor es que estas amenazas siguen evolucionando de forma temeraria.

En el artículo de hoy sobre los más recientes virus informáticos y malware, examinaremos cómo han evolucionado estas amenazas digitales a lo largo de los años, enumeraremos y explicaremos la forma en que operan y te mostraremos cómo proteger tus datos contra los virus informáticos y el malware más recientes.

En este artículo

-

- 🔋Utiliza un antivirus confiable

- 🔋Analiza tus dispositivos con regularidad

- 🔋Instala una herramienta de recuperación de datos

- 🔋Utiliza un software de copias de seguridad

- 🔋Añade un bloqueador de anuncios

- 🔋Actualiza tu sistema operativo y tus aplicaciones

- 🔋Revisa las descargas

- 🔋Evita los archivos con nombres sospechosos

- 🔋Utiliza 2FA y contraseñas seguras

Las amenazas de virus informáticos en constante evolución

A medida que nuestros dispositivos y medidas de ciberseguridad han ido evolucionando a lo largo de los años, los virus y el malware también han experimentado un enorme salto generacional. Hoy en día, se han convertido en una amenaza incluso mayor, ya que muchos de estos programas maliciosos son capaces de eludir nuestras medidas de seguridad e infectar nuestros equipos.

Una vez allí, pueden causar estragos en nuestros sistemas, robar datos confidenciales, provocar daños económicos y cifrar archivos importantes.

Las últimas amenazas de virus informáticos y malware

A continuación encontrarás una lista actualizada con las más recientes amenazas de virus y malware. Conocerlas y saber cómo operan puede ser de gran ayuda a la hora de protegerte contra ellas.

Mindware

Perteneciente a la familia SFile de amenazas de ransomware, Mindware es muy probablemente un nuevo nombre para una cepa de virus existente. Se especula con la posibilidad de que este virus recién lanzado y causante de estragos pertenezca a un conocido grupo de piratas informáticos más antiguo, pero que habría sido rebautizado en 2022.

El nuevo ransomware utiliza un ataque de doble extorsión, en el que los atacantes roban información antes de cifrarla, amenazando con publicarla si la víctima no paga. En la mayoría de los casos suelen pagar, ya que se trata de empresas con información confidencial que no pueden arriesgarse a que se haga pública.

Ransomware Clop

Dirigido principalmente a sistemas desprotegidos, el ransomware Clop puede arruinar tus datos confidenciales si ataca a tu PC. La herramienta pertenece a la familia de ransomware Cryptomix, y es un código peligroso que cambia la configuración de tu navegador, se esconde de los programas antivirus y utiliza el cifrado Advanced Encryption Standard (AES) para cifrar los datos.

Se sabe que, para suerte de los internautas comunes, Clop solo va a la caza de las grandes organizaciones y empresas, independientemente de la variante de Clop de la que estemos hablando. Muchas de estas variantes pueden reconocerse por la extensión que añaden a los archivos, incluyendo "Cllp," ".Cllp," ".C_L_O_P," "Cl0pReadMe.txt," etc.

Una vez cifrados los datos, las fotos, videos y documentos suelen tener una extensión de archivo .CLOP o .CIOP, lo que hace que los datos más valiosos de la empresa sean inaccesibles. Para poder descifrar estos archivos, las empresas se ven obligadas a pagar un alto rescate y, aun así, nadie puede garantizar que los atacantes lleven a cabo el descifrado.

RaaS

El lado oscuro de la red, también conocido como "dark web", alberga numerosas organizaciones que ofrecen ransomware como servicio (RaaS). Los clientes pueden comprar este tipo de ransomware para atacar las computadoras de otros usuarios con los siguientes modelos de ganancias:

- Pago único por el ransomware sin reparto de beneficios;

- Suscripción mensual con una tarifa plana;

- Programas en los que los afiliados pagan entre el 20% y el 30% de los beneficios al desarrollador del ransomware;

- Modelo de reparto de beneficios en el que clientes y desarrolladores se reparten los rescates.

Este negocio del ransomware ha crecido exponencialmente, con cifras en 2020 que muestran más de 20 mil millones de dólares en ganancias por rescates. Aquí, Locky, Goliath, Encryptor, Jokeroo, Hive, REvil, LockBit y Dharma son algunos de los responsables de las amenazas RaaS que generan tales beneficios, pero también existen otros ejemplos.

Al igual que otros tipos de ransomware, estas herramientas creadas por expertos se infiltran en las computadoras, centrándose en los documentos, fotos y videos del usuario y cifrando los archivos. A partir de ahí, los atacantes pueden pedir un pago para descifrar los datos, pero nada les impide continuar con sus acciones incluso después de haber recibido el pago.

Falsas actualizaciones del sistema operativo

Perteneciente a la familia Void Crypt, este tipo de ransomware hace lo que su nombre sugiere. El virus engaña a los usuarios de computadoras para que lo instalen presentándose como el último lote de actualizaciones de Windows. Insta a los usuarios a actuar con rapidez e instalar la aplicación inmediatamente.

Las actualizaciones de Windows no vienen como archivos ejecutables, por lo que reconocer un archivo .EXE falso y malicioso no es difícil. Sin embargo, sigue siendo peligroso, ya que muchos usuarios caen víctimas de este ransomware oculto, cifrando sus datos privados y siendo víctimas de hackers que les piden dinero.

Onyx

Descubierto en 2022 y basado en el ransomware CONTI, Onyx es una amenaza increíblemente destructiva que no quieres en tu PC. Encripta los datos y exige a las víctimas que paguen el rescate para obtener la clave de descifrado.

Lo que diferencia a Onyx de otros ransomware es su método de cifrado. Onyx se enfoca en archivos menores a 2 MB. Los cifra mediante algoritmos AES+RSA, añadiendo una extensión ".ampkcz". Además, el virus genera un archivo ReadMe.txt para que las víctimas sepan que han sido vulneradas.

Por otra parte, todo lo que supere los 2 MB se reescribe con datos basura aleatoriamente, dejándolos completamente inservibles o inaccesibles. Incluso si pagas a los atacantes detrás de Onyx, solo podrás descifrar los archivos más pequeños, ya que todo lo que supere los 2 MB es irrecuperable.

Zeus Gameover

Este tipo de malware se propaga a través de correos electrónicos, y como la mayoría de las personas no revisan el nombre ni la dirección electrónica del remitente ni tampoco se fijan en los archivos con nombres sospechosos que se adjuntan antes de hacer clic en ellos, Zeus Gameover logra infectar el sistema con una rapidez increíble. Una vez que se propaga, el malware es capaz de eludir los servidores centralizados y crear otros independientes para comunicarse con el atacante.

Una vez que Zeus Gameover infecta una PC, busca datos bancarios, roba las credenciales de inicio de sesión y envía la información a los hackers a través de servidores independientes. Esto les permite robar todo tu dinero, vaciar tu cuenta bancaria poco a poco para que no te des cuenta o vender tus datos bancarios en la "dark web".

Introducción de malware a través de noticias

Las noticias de última hora son una gigantesca fuente de clics o visitas. Los piratas informáticos lo saben, y existen innumerables casos de personas que infectan sus dispositivos tras hacer clic en un video que parecía interesante o querer leer acerca de un acontecimiento mundial extraordinario.

Estos delincuentes suelen crear sitios web falsos en los que muestran noticias de actualidad o envían correos electrónicos con archivos ejecutables con nombres sospechosos donde los lectores pueden obtener más información sobre una actualización de una noticia interesante. Por supuesto, estos archivos ejecutables abren la puerta a un ataque informático en cuanto el lector hace clic en ellos.

Ataques al IoT

Cada vez tenemos más dispositivos conectados a internet e interconectados entre sí en un ecosistema conocido como Internet de las Cosas (IoT, por sus siglas en inglés). Aunque tener refrigeradoras, cámaras y termostatos inteligentes es increíblemente cómodo, también supone un enorme riesgo de seguridad que los hackers pueden aprovechar.

La vulneración de un dispositivo defectuoso en este ecosistema puede provocar la caída de muchos otros, dejándote con un sistema infectado. De este modo, los ciberdelincuentes pueden robar tu información confidencial, espiarte mientras duermes o hacerte la vida imposible cambiando la temperatura de tu habitación, entre un sinfín de posibilidades.

Ataques mediante IA

La evolución de la inteligencia artificial en los últimos años ha traído numerosos cambios, haciendo nuestras vidas más fáciles que nunca. Pero también los hackers la tienen más fácil a la hora de crear herramientas maliciosas, ya que mediante la IA pueden encontrar sin esfuerzo vulnerabilidades y calcular la mejor estrategia de ataque.

Por ejemplo, hoy en día, iniciar un ataque de phishing solo lleva unos segundos. Los motores de IA como WormGPT pueden escribir mensajes elaborados, construir páginas web de apariencia genuina y enviar correos electrónicos a miles de personas. Su apariencia genuina hace que sea mucho más fácil ser víctima de un ataque de este tipo, ya que los hackers pueden obtener fácilmente información confidencial o datos de acceso.

Cryptojacking

Cryptojacking es un término acuñado con las palabras en inglés cryptocurrency (criptomoneda) y hijacking (secuestro), lo que dice mucho sobre cómo funciona esta amenaza digital. Básicamente, el virus infecta tu PC con una herramienta de minería de criptomonedas, que a menudo se instala a través de otra aplicación o navegador y se aprovecha de los recursos de tu computadora para generar criptomonedas para el atacante.

Aunque no es tan peligroso o malicioso como los demás de esta lista, los virus de criptojacking pueden ralentizar mucho tus dispositivos y aumentar considerablemente tu recibo de luz. Convierten tu PC en una máquina zombi de minería de criptomonedas, aprovechándose de los componentes y la energía de tu computadora.

Ingeniería social

A medida que los software de ciberseguridad se han vuelto cada vez más eficaces y potentes a la hora de detener las amenazas digitales, muchos hackers y bandas criminales han dirigido su mirada hacia la única vulnerabilidad que les queda: los seres humanos.

En eso consiste la ingeniería social, una táctica de hacking que consiste en manipular y engañar a una persona para obtener acceso a un sistema informático y a información valiosa. Los hackers pueden engañar a las personas para que les entreguen información personal o credenciales de inicio de sesión mediante correos electrónicos, llamadas telefónicas y aplicaciones falsas.

Una vez obtenida esta información, pueden acceder a la empresa del desafortunado empleado, donde pueden sembrar el caos, robar dinero o destruir compañías enteras desde dentro.

Cómo protegerse de los nuevos virus y malware informáticos

Además de conocer la extensa lista de nuevas amenazas digitales que han ido evolucionando y perfeccionando sus operaciones durante los últimos años, es fundamental recordar que estos ataques también se pueden prevenir. A continuación te ofrecemos una lista de consejos y herramientas para proteger tus datos confidenciales y hacer que tus dispositivos sean mucho más seguros.

🔋Utiliza un antivirus confiable

Los antivirus y las herramientas antimalware son la primera línea de defensa contra las amenazas del mundo digital. Por eso, encontrar una aplicación antivirus adecuada y que sea de una empresa reconocida y de confianza es fundamental para proteger tus datos frente a las amenazas de la red.

🔋Analiza tus dispositivos con regularidad

No basta con tener una herramienta antivirus instalada. Los antivirus no pueden proteger el sistema sin la intervención del usuario, ni siquiera con actualizaciones periódicas o bases de datos de malware actualizadas. También es necesario analizar periódicamente el sistema con las funciones propias del software.

Insertar un USB desconocido o una unidad externa o conectarse a un nuevo servidor también es arriesgado. Si tienes que hacerlo, al menos debes escanear estos dispositivos con un antivirus o una herramienta antimalware. De lo contrario, las posibilidades de infección son increíblemente altas, ya que incluso los dispositivos más fiables pueden estar infectados por las más recientes amenazas de malware o un "troyano".

🔋Instala una herramienta de recuperación de datos

Aunque mejorar tus hábitos de navegación y utilizar herramientas antivirus o antimalware para protegerte de las amenazas de la red pueden ser de ayuda, estas medidas no bastan para mantenerte a salvo de todo mal. Los antivirus pueden proteger tu sistema frente a ataques de virus informáticos conocidos o recientes, pero también son susceptibles de dejar escapar malware nuevo o desconocido.

En ese caso, lo mejor que puedes hacer es contar en tu arsenal con herramientas de recuperación de datos. No puedes confiar en que los hackers vengan y descifren tus archivos una vez que les has pagado, pero puedes confiar en aplicaciones de recuperación de datos como Wondershare Recoverit para salvarlos en caso de ataque.

Con esta aplicación, compatible con más de 1000 tipos de archivos, podrás recuperar documentos, fotos, videos o música que hayas perdido como consecuencia de un ataque de malware o virus. Además, es compatible con más de 2000 dispositivos de almacenamiento, incluidas unidades internas y externas, USB, servidores NAS y todo aquello que un virus pueda infectar.

Utilizar Wondershare Recoverit es increíblemente sencillo. Si tu PC sufre un ataque de virus o malware y pierdes datos en el proceso, deberás hacer lo siguiente:

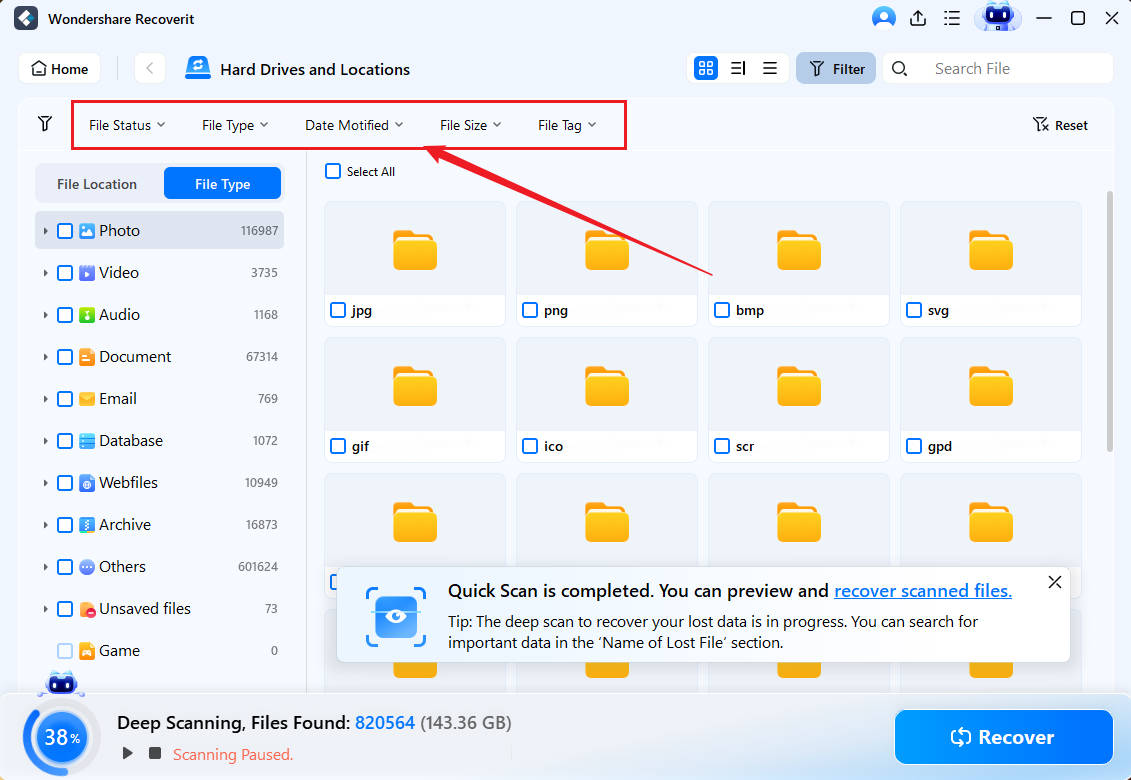

- Inicia Wondershare Recoverit en tu PC y selecciona Discos duros y ubicaciones.

- Selecciona la unidad de disco infectada por el virus y a continuación la aplicación iniciará automáticamente un análisis exhaustivo. Es posible que tengas que utilizar la app varias veces para diferentes unidades de disco.

- Añade y configura diferentes filtros de archivo para acelerar el escaneo profundo.

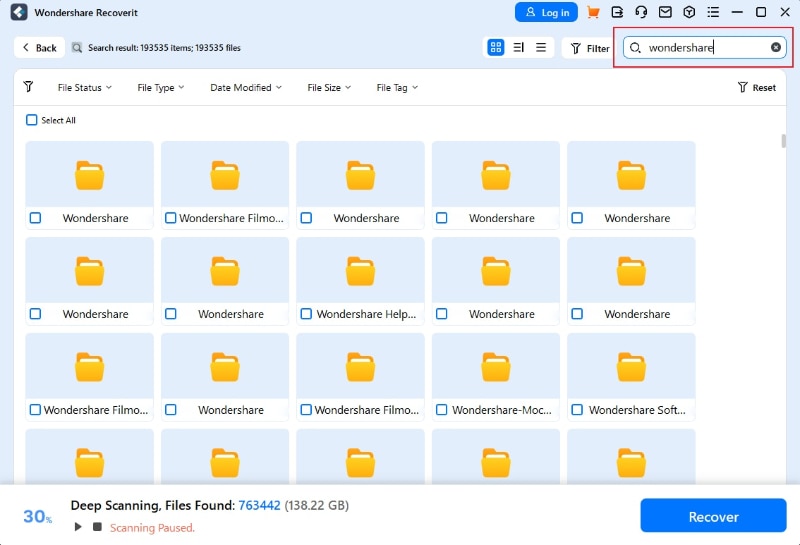

- Usa palabras clave para acelerar el análisis y buscar archivos específicos.

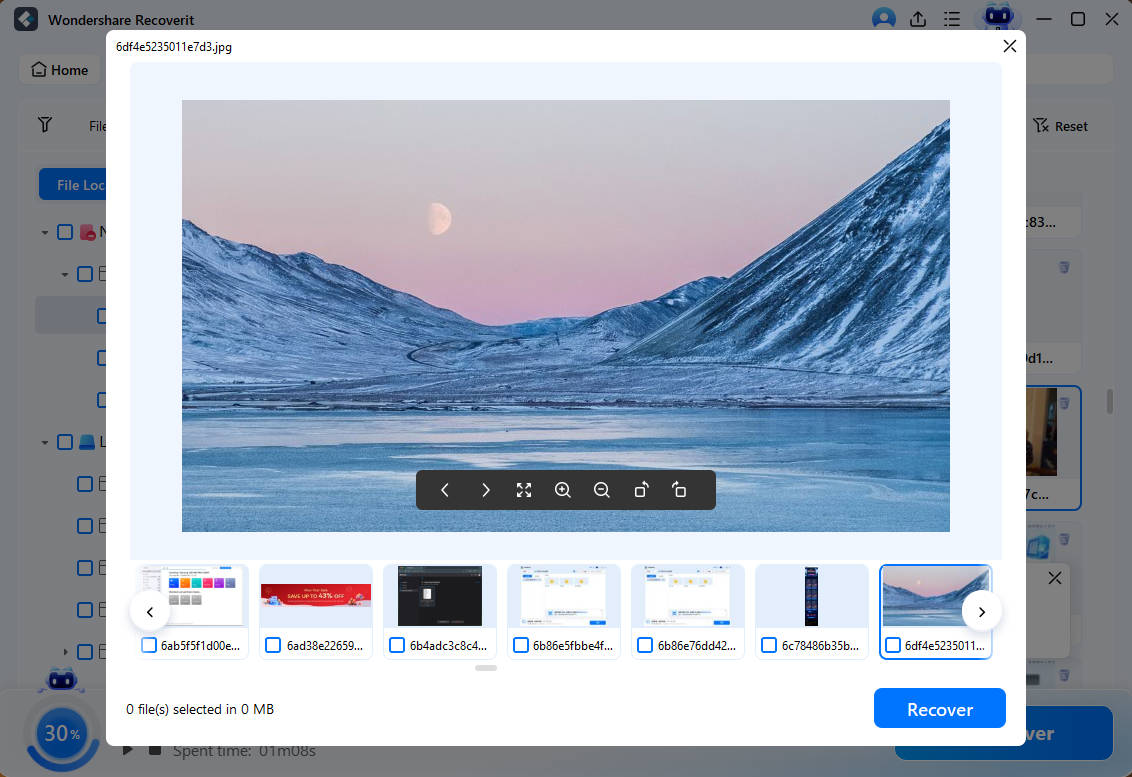

- Obtén una vista previa de los archivos encontrados para verificar su integridad y asegurarte de que son los archivos que estás buscando.

- Una vez que hayas encontrado los archivos que querías, puedes pausar o detener el análisis y recuperar los archivos en una ubicación segura haciendo clic en Recuperar.

Eso es todo lo que necesitas hacer. Con Wondershare Recoverit como aliado, tendrás más posibilidades de ganar la batalla contra los dañinos virus y malware de hoy en día.

🔋Utiliza un software de copias de seguridad

Puede que unos cientos de dólares no parezcan gran cosa para recuperar tus preciados recuerdos, pero como hemos mencionado, no hay garantía de que los atacantes descifren tus datos una vez que reciben el dinero. Tener copias de seguridad de tus datos es la única manera de hacer frente a la situación, y es muy recomendable utilizar un software de respaldo confiable como Wondershare UBackit y prepararse para hacer frente a los ataques de virus.

🔋Añade un bloqueador de anuncios

Los hackers suelen utilizar anuncios "pop-up" en diferentes sitios web de alto tráfico para engañar a los usuarios y hacer que descarguen software malicioso.

Por suerte, existen numerosas herramientas gratuitas de bloqueo de anuncios, como AdBlock, Adblock Plus, uBlock Origin y Ghostery, que son muy recomendables. Con ellas, puedes bloquear el 99% de los frustrantes anuncios que te aparecen y reducir significativamente las posibilidades de hacer clic por error en el botón de descarga equivocado.

🔋Actualiza tu sistema operativo y tus aplicaciones

Cuando no se ejecuta la última versión de un sistema operativo, las posibilidades de infectarse con un virus informático aumentan considerablemente. A los hackers les encantan las versiones obsoletas de los sistemas operativos y las aplicaciones antiguas, ya que son más vulnerables, lo que las convierte en sus objetivos principales y presas fáciles.

Mantener el sistema operativo y las aplicaciones que usas a diario actualizados es esencial para disminuir las posibilidades de una infección por malware. Para reducir el número de puntos vulnerables en tu sistema, es recomendable realizar copias de seguridad automáticas. Actualizar manualmente las aplicaciones de forma semanal o mensual es otro excelente hábito a desarrollar.

🔋Revisa las descargas

La mayoría de las personas que usan una computadora creen que descargar archivos de una fuente segura es estar a salvo de cualquier amenaza. Sin embargo, hoy en día es fácil obtener un certificado de seguridad, y también existen aplicaciones maliciosas y falsas.

Para evitarlo, debes vigilar cuidadosamente qué descargas y de dónde. Verifica el tamaño del archivo y asegúrate de que el tamaño esperado y el descargado coinciden. Utiliza herramientas MD5sum, como MD5 file checksum, para verificar la integridad del archivo. Lee los comentarios sobre los sitios web que utilizas y busca opiniones sobre las aplicaciones que piensas descargar.

🔋Evita los archivos con nombres sospechosos

Ya sea mientras navegamos por internet o cuando trabajamos, muchos de nosotros no revisamos los nombres de los archivos ejecutables en los que hacemos clic, a menos que veamos una advertencia. Sin embargo, la mayoría de las infecciones se producen a través de estos archivos con nombres sospechosos y que deberían ser inspeccionados minuciosamente antes de acceder a ellos, ya que los hackers pueden copiar fácilmente interfaces de usuario conocidas, pero no pueden utilizar URLs ya tomadas.

En consecuencia, se hace imprescindible mejorar los hábitos de navegación. Aunque no es una habilidad que se pueda desarrollar de la noche a la mañana, merece la pena entrenarse para saber reconocer los nombres de los archivos sospechosos antes de darles clic. Después de todo, incluso la más mínima diferencia en la URL puede indicar que se trata de un archivo malicioso y de una posible infección.

🔋Utiliza 2FA y contraseñas seguras

Aunque en el mundo de la piratería los ataques de fuerza bruta que descifran contraseñas débiles no son tan eficaces como otros métodos de piratería, esto no significa que debas descuidar la importancia de las contraseñas. De hecho, cuando se producen filtraciones de datos en sitios web, la mayoría de las cuentas comprometidas tienen contraseñas cortas y débiles como "contraseña", "12345678", "clave1234", etc.

Utilizar contraseñas más largas y seguras, con una combinación de letras mayúsculas y minúsculas, números y caracteres especiales, aumenta significativamente la seguridad. Al mismo tiempo, las herramientas de autenticación de dos factores (2FA) hacen que sea necesario acceder a tu teléfono, lo que dificulta mucho más las cosas al hacker.

Conclusión

El mundo digital está lleno de amenazas en constante evolución. Los últimos tipos de virus como el mindware, el ransomware clop, los grupos de hackers especializados en RaaS, como Onyx, Zeus Gameover y otros ejemplos mencionados han venido sembrando un gran caos, y ya hemos explicado con detalle cómo evolucionan, infectan, se propagan y roban información financiera.

Por suerte, las medidas de ciberseguridad también han evolucionado significativamente en los últimos años. Juntas, crean un entorno seguro para los datos, permitiendo a los usuarios proteger sus archivos contra las ciberamenazas más avanzadas, pero solo si vienen acompañadas de cambios en sus hábitos de navegación, descarga, actualización y análisis.

Pero incluso si las más recientes amenazas de malware traspasan tus defensas de ciberseguridad, aplicaciones como Wondershare Recoverit funcionan de maravilla a la hora de recuperar archivos dañados y afectados por virus. Un software de creación de copias de seguridad confiable como Wondershare UBackit también facilita la restauración de tus datos más importantes en caso de un ataque de virus.

Lo más recomendable siempre será utilizar estas herramientas en lugar de pagar el rescate, ya que nada garantiza que los atacantes te devuelvan tus archivos.