Malware o software malicioso abarca programas como spyware, rootkits, troyanos, virus y gusanos informáticos. El ataque de un Malware lleva a la pérdida de datos, fallos en la red y en el hardware, a la recopilación de datos, o simplemente esperan a infringir daño en determinado momento.

Existen muchos tipos de malware, y en este artículo, nos enfocaremos en Mirai malware. Si quieres aprender todo sobre esta amenaza, incluyendo cómo funciona y cómo protegerte, estás en el lugar correcto.

Veamos qué es Mirai malware antes de entrar en detalles.

En este artículo

¿Qué es Mirai Malware?

Mirai malware o Mirai botnet es un malware que tiene como objetivo aquellos dispositivos que se conectan a Internet, como los home routers o las smart cameras. Este malware los convierten en una red de "zombies" y puede controlarlos. Puesto de manera sencilla, tu dispositivo se convierte en un bot que está bajo el control del malware Mirai, de ahí el nombre.

Los cibercriminales atacan con Mirai botnets para acceder a los sistemas de las computadora con ataques masivos de DDoS. A diferencia de otros malware, Mirai se enfoca solo en dispositivos domésticos inteligentes, eso incluye refrigeradores, monitores de bebé, asistentes, termostatos, routers, etc.

Busca los dispositivos que tienen Linux OS IoT y destruye las debilidades de estos aparatos pequeños. Una vez que tiene acceso, este malware crea una imagen, los nombra y crea una red de control de dispositivos: un botnet.

Origen y Evolución de Mirai Malware

El inicio de Mirai malware se remonta a Paras Jha y Josiah White, dos estudiantes universitarios. Escribieron el source code para Mirai botnet en 2016. La pareja intentó extorsionar a las autoridades de la universidad con ataques DDoS.

Después, los objetivos del dúo eran los servidores de juegos populares y las compañías de seguridad (que estaban a cargo de proteger a esos servidores de los ataques). Paras Jha publicó el código a la red en 2016 para propagar el virus Mirai y permitir que otros hackers lo usen.

Desde entonces, cientos de cibercriminales lo modificaron y lo replicaron. Mirai botnet cambió su forma muchas veces, e incluso cerró una parte importante de Internet en Estados Unidos. Muchas variantes se crearon a partir de Mirai, como el PureMasuta, el Masuta, el Satori, y el Okiru.

¿De qué manera Mirai Malware es diferente de los malware tradicionales?

- Su objetivo son los dispositivos IoT

- Mirai busca convertir los dispositivos infectados en un botnet

- Se expande al destruir las credenciales débiles en los dispositivos IoT

- El objetivo final es lanzar los ataques DDoS

- Tiene un código open-source.

La primera diferencia importante de Mirai malware es que no se enfoca en infectar dispositivos con malware solo porque sí, sino que intenta quitar algo de ellos. Lo que es de verdad impresionante de los ataques de Mirai botnet es que la mayoría de los usuarios de los IoT no están conscientes de que sus dispositivos fueron hackeados, y realizan operaciones no autorizadas de forma involuntaria.

Al mismo tiempo, los malware tradicionales se enfocan en las computadoras, mientras que Mirai trabaja solo con los dispositivos IoT. Mirai se basa en los dispositivos que tienen software y sensores para comunicarse con la red de sistemas y otros dispositivos. Así es como encuentra sus objetivos y se expande rápidamente para crear un botnet.

Una vez que el dispositivo esté infectado con el virus, Mirai también eliminará cualquier malware existente para asegurarse de que el dispositivo sea parte del botnet, lo que puede usarse para la saturación de red y servers. El último objetivo es lanzar ataques DDoS.

A diferencia de los demás, se publicó el código de Mirai Malware para que otros hackers pudieran adaptarlo y mejorarlo. Los motivos son varios: ganancias financieras, activismo político, robo de información, etc.

Cómo actúa el ataque de Mirai Botnet

Para entender cómo actúa el ataque de Mirai Botnet, hay que entender la red de los dispositivos que se conectan a Internet en el hogar: IoT ("El Internet de las cosas", por sus siglas en inglés). Es frecuente que haya artefactos IoT en las casas inteligentes, pero tienen debilidades específicas que los ataques de Mirai botnet pueden destruir.

Primero, Mirai malware escanea la dirección IP de esos dispositivos para identificar cuáles usan Linux OS (ARC). Mirai tiene acceso a la red usando la contraseña predeterminada y a las combinaciones de nombres de usuario usando el sistema operativo.

Si los usuarios no cambiaron las credenciales predeterminadas, Mirai accede al instante y propaga el malware. Al crecer el número de dispositivos infectados, los hackers usan este botnet para acceder a varios servidores o páginas web, envían innumerables solicitudes y trafican información. El servicio estará inhabilitado para los usuarios. Los hackers pedirán dinero para quitar los ataques DDoS.

Dispositivos a los que se dirige Mirai Malware

Mirai malware se dirige mayormente a los dispositivos smart que operan dentro de la infraestructura IoT. Sin embargo, los principales objetivos son las cámaras y los routers domésticos. La red doméstica, que controla los vehículos inteligentes, las aplicaciones, los intercomunicadores y las aspiradoras robot, es la puerta de acceso de Mirai malware.

Sin embargo, algunas partes del ecosistema IoT son inalcanzables para Mirai, pero es principalmente porque los creadores de este malware lo programaron para ignorar direcciones IP específicas. Por ejemplo, diseñaron el malware para evitar dispositivos del gobierno, inclusive aquellos que posee el Departamento de Defensa de los Estados Unidos.

¿Por qué Mirai es tan peligroso?

En primer lugar, aunque las autoridades hayan arrestado a los creadores de este malware, igual hicieron público el source code. Dicho de otra forma, aún existen muchas variantes del mismo malware.

Este malware es peligroso porque usa ataques DDoS que son difíciles de detener, y pueden causar efectos comerciales devastadores. Muchas compañías pagaron grandes sumas de dinero para retirar los ataques DDoS porque no pudieron prevenirlo. Los botnets IoT también recolectan datos personales, envían spam, y restringen los accesos a los dispositivos con ransomware.

Cómo detectar y remover un ataque de Mirai Botnet

Es útil el hecho de que los ataques de Mirai Botnet sean conocidos y que el código sea open-source. Lo más importante, existen organizaciones e individuos que detectan a tiempo estos ataques y pueden protegerse.

Detectar ataques Mirai

Lo primero que hay que hacer para detectar a los ataques Mirai es controlar el tráfico de la red, eso incluye a los patrones inusuales, como los incrementos súbitos. Por otro lado, los ataques de Mirai botnet también intentan establecer la mayor cantidad de conexiones posibles para multiplicar direcciones IP.

Los usuarios deben controlar los movimientos de los dispositivos y buscar gastos que no hayan hecho o intentos fallidos al iniciar sesión. Controlar los registros de eventos en los dispositivos conectados a la red, los firewalls y los routers es fundamental para detectar patrones o actividades inusuales.

Uno de los mejores sistemas para detectar los ataques Mirai son los sistemas detectores de anomalías en red que reconocen comportamientos inusuales y dan señales de alarma. Los sistemas IDP (Intrusion Detection and Prevention) también son excelentes para controlar las actividades en la red para detectar si hubo rastros de Mirai.

Segmentar la Red

La segmentación de la red significa dividir la red de la computadora en redes más pequeñas. Es un mecanismo valioso para protegerte de Mirai malware y de ataques similares.

Ya que el primer objetivo de los ataques Mirai son los dispositivos IoT, puedes segmentar la red y separar todos los dispositivos de los componentes más importantes.

La segmentación de la red evita que el malware se expanda por toda la red, y simplemente compromete un solo segmento: la parte inicial del ataque. Separar los sistemas más importantes en redes más pequeñas ayuda a prevenir los ataques DDoS en esos sistemas y poder continuar las operaciones.

Instalar Antimalware Software

El software Antimalware es una herramienta vital de seguridad que protege a los sistemas, y a las unidades IoT inclusive, de los malware. Aunque no exista un antivirus para los dispositivos IoT específicamente, pueden reconocer los rastros y patrones que están asociados a los malware y poner esas amenazas en cuarentena. También detectan comportamientos inusuales en los procesos y programas que están relacionados con Mirai malware.

Al mismo tiempo, estas herramientas usan análisis heurístico para detectar nuevas variantes malware, incluso si los rastros son desconocidos. Con protección en tiempo real, el software antivirus escanea los procesos y archivos en ejecución; es decir, si Mirai malware intenta realizar una acción, el antivirus lo bloquea.

Otro tipo de protección valiosa contra los malware son los Firewalls, que bloquean el tráfico entrante y saliente. Las herramientas Antimalware trabajan con firewalls para instalar las mejores defensas.

Hay que tomarse el tiempo para encontrar herramientas confiables, en principio aquellos que ofrecen una protección antimalware de calidad y presentan cifras prometedoras en cuanto a la defensa contra esos ataques.

Restablecer los dispositivos a la configuración de fábrica

Restablecer los dispositivos IoT a la configuración de fábrica puede variar, dependiendo del dispositivo y del fabricante. Lo importante a tener en cuenta: la restauración de fábrica quitará completamente todos los malware y te permitirá instalar medidas de seguridad mejores y credenciales que podrán prevenir ataques similares a futuro.

Algunos dispositivos pueden restaurarse de fábrica simplemente con el botón de encendido y se reinician, y otros tienen sus propias interfaces donde tú puedes reiniciarlo. Para una operación exitosa: busca en el manual la opción más segura.

Cómo recuperarse de un ataque y maneras de prevenirlo

La recuperación después de un ataque y la prevención es una combinación de pasos a seguir para restaurar los sistemas, minimizar los daños, y establecer medidas diferentes para prevenir futuros ataques.

Limpiar Malware y recuperar datos

Una vez que hayas podido identificar y aislar los dispositivos infectados de manera exitosa, debes limpiarlos de forma individual. Uno de los mejores métodos es devolverlos a su estado inicial y usar las copias de seguridad para recuperar tus datos.

Si no puedes recuperar tus datos porque no tienes una copia de seguridad, considera usar una herramienta profesional de recuperación de datos como Wondershare Recoverit, que recupera los datos que se borraron o se perdieron en diferentes ocasiones.

Aquí te contamos cómo:

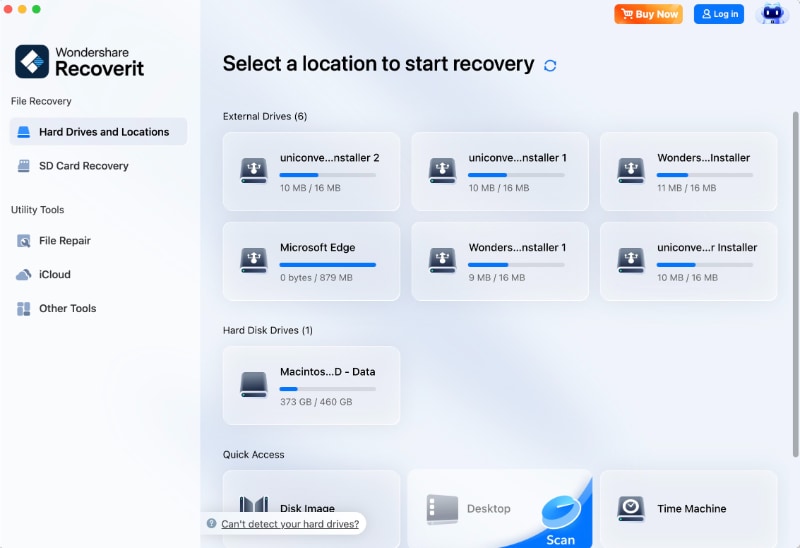

- Una vez iniciado Wondershare Recoverit, haz clic en Hard Drives and Locations y luego en la unidad donde perdiste tus datos.

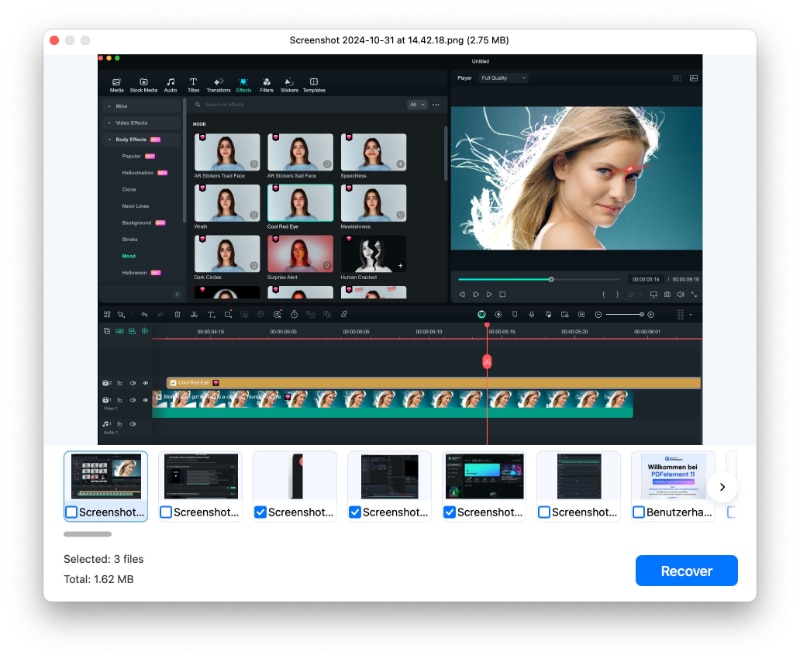

- El programa empezará a escanear de manera automática; podrás seguir el progreso en la esquina inferior izquierda.

- Haz clic en Vista Previa para controlar qué archivos se localizaron. Haz clic en Recuperar si encontraste los archivos correctos.

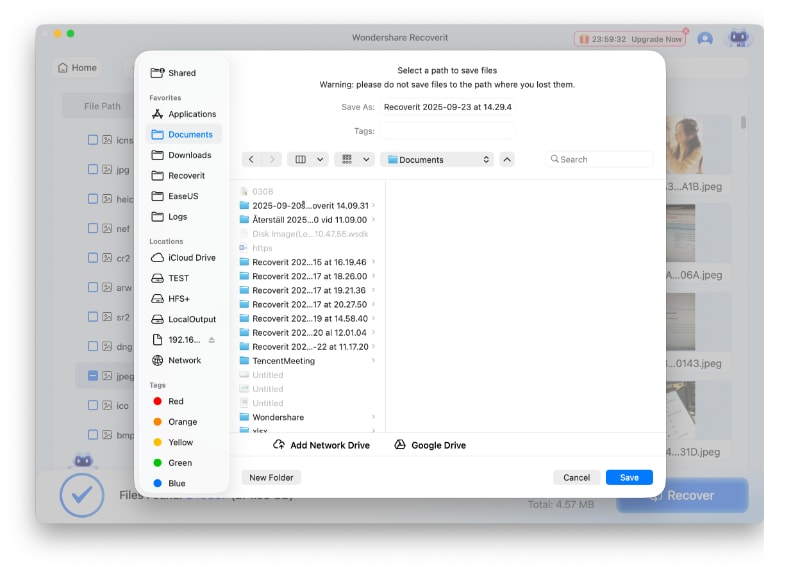

- Escoge el parche y haz clic en Guardar.

Acceso restringido

Es importante asegurar los dispositivos y la red para protegerte de los malware. Empieza por habilitar y configurar la protección del firewall en el router y los dispositivos. Los Firewalls controlan todo el tráfico e impiden cualquier tipo de amenazas.

Agregar controles de acceso es una buena opción para definir las condiciones y regular quién puede acceder a los dispositivos conectados a la red.

Instalar todos los Parches y Actualizaciones

Una vez que tu red esté libre de virus y hayas restaurado tu dispositivo, instala todas las actualizaciones del fabricante oficial. Todos los sistemas operativos, software y firmware deben ejecutarse con las últimas actualizaciones para tapar cualquier debilidad en el sistema y prevenir futuras intromisiones.

En las actualizaciones también se incluyen características nuevas de seguridad que mejoran la seguridad total de los dispositivos IoT, eso incluye el control de acceso a los sistemas, mecanismos de autenticación, proceso de encriptación, etc. Además, se centran en las debilidades que dañan a la estabilidad para corregir errores de firmware.

Los usuarios también deben actualizar el sistema operativo de sus dispositivos y de cualquier tipo de aplicaciones que use.

Cambiar todas las contraseñas y las credenciales

Cambia todas las credenciales y las contraseñas de todos los dispositivos, eso incluye a aquellos dispositivos que el malware no haya infectado. Cambia las contraseñas de las redes de Wi-Fi, interfaces, inicios de sesión, aplicaciones, servicios, perfiles, etc. Asegurate de que las contraseñas sean complejas y contengan:

- Números

- Símbolos

- Letras mayúsculas y minúsculas

- Crea contraseñas largas

- Actualiza las contraseñas con frecuencia

- Evita frases o palabras comunes

- Implementa características de autenticación de múltiples factores

- Limita los intentos al iniciar sesión

- Almacena contraseñas con encriptación

- Administra las contraseñas cuidadosamente y practica hábitos seguros

- Usa contraseñas de los administradores

Respaldar datos de manera regular

Crea un calendario de respaldo exhaustivo para todos los dispositivos. Solo puedes asegurarte al 100% de los ataques de malware con la ayuda de un respaldo estratégico. De esa manera, puedes restaurar rápidamente tus dispositivos después de devolverlos a su estado inicial.

Conclusión

Los ataques de Mirai botnet son peligrosos, pero no son una novedad. Dicho de otra forma, si eres proactivo con las estrategias preventivas y si tomas las medidas correctas de recuperación, puedes reducir radicalmente la posibilidad de que Mirai infecte tus dispositivos.

Incluso si Mirai malware infecta tu sistema, puedes reducir los daños rápidamente, y restaurarlo a su estado regular al controlar el tráfico, segmentar tu red, usar herramientas antimalware, y restablecer de fábrica tus dispositivos. Al mismo tiempo, toma en serio todas las recomendaciones para después de un ataque con el fin de proteger tu sistema de futuros ataques.